無料ランサムウェア復号ツール

ランサムウェアに感染しましたか?ランサム(身代金)を差し出さないでください!

ランサムウェアのタイプを選択

当社の無料ランサムウェア復号ツールは、以下の形態のランサムウェアによって暗号化されたファイルを復号するのに役立ちます。名前をクリックするだけで感染の症状を確認し、弊社の無料対策ソフトを入手できます。

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo & LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix(オフライン)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

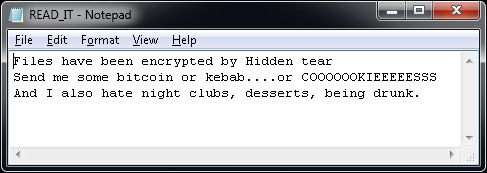

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh / Shade

- XData

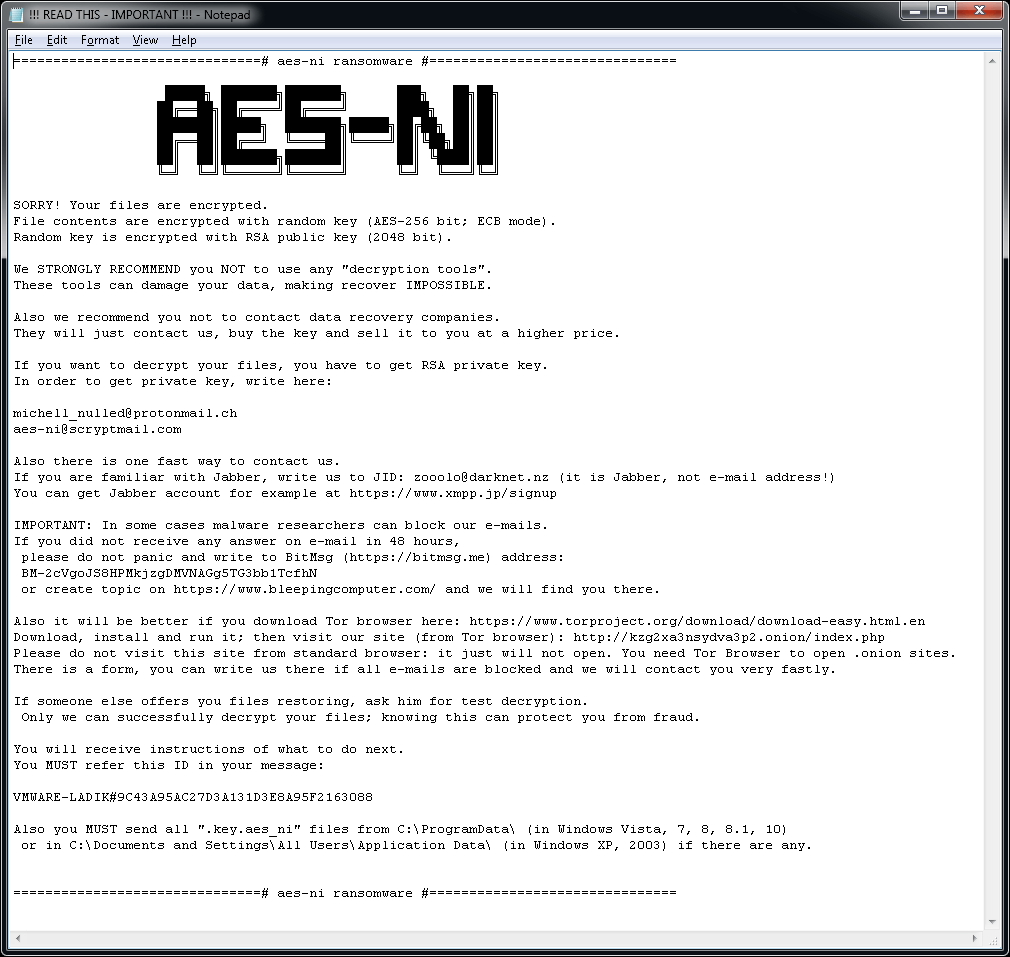

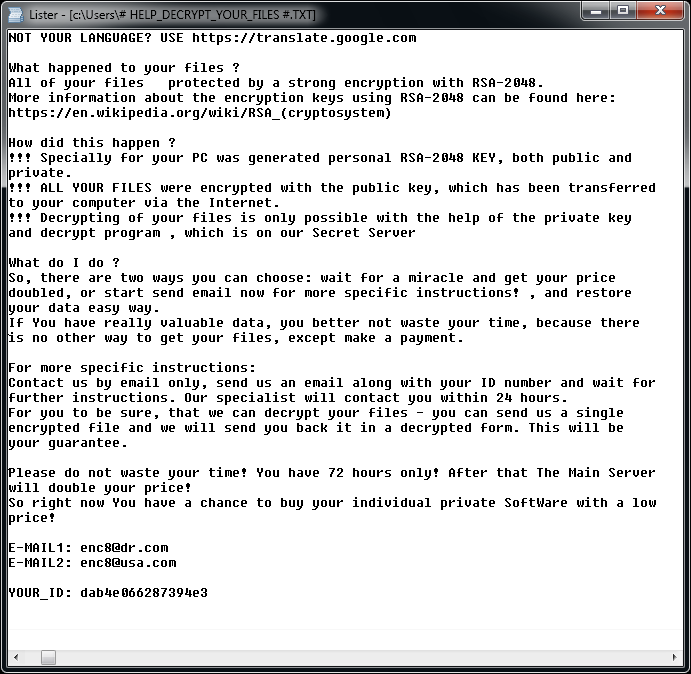

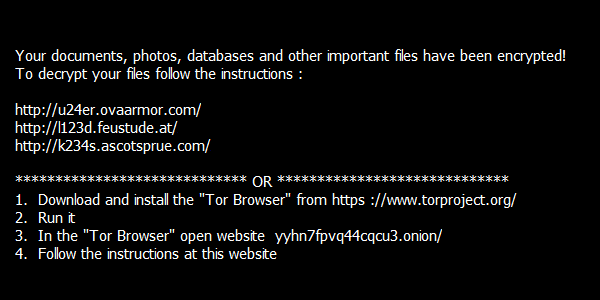

AES_NI

AES_NI は 2016 年 12 月に初めて確認されたランサムウェア ウイルスです。それ以降、アバストでは異なるファイル拡張子を持つ、複数の変種を確認しています。このランサムウェアは、AES-256 と RSA-2048 の組み合わせを使用してファイルを暗号化します。

このランサムウェアは、暗号化されたファイルに以下の拡張子のいずれかを追加します。

.aes_ni

.aes256

.aes_ni_0day

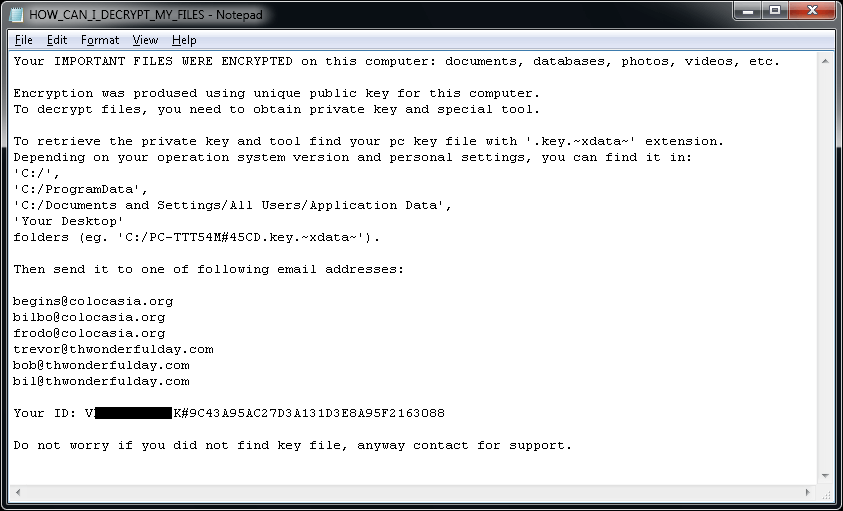

各フォルダに、少なくとも 1 件の暗号化ファイル(「!!! READ THIS - IMPORTANT !!!.txt」)を含めます。さらに、ランサムウェアは以下のようなファイル名のキー ファイルを 1 件作成します。[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day in C:\ProgramData folder.

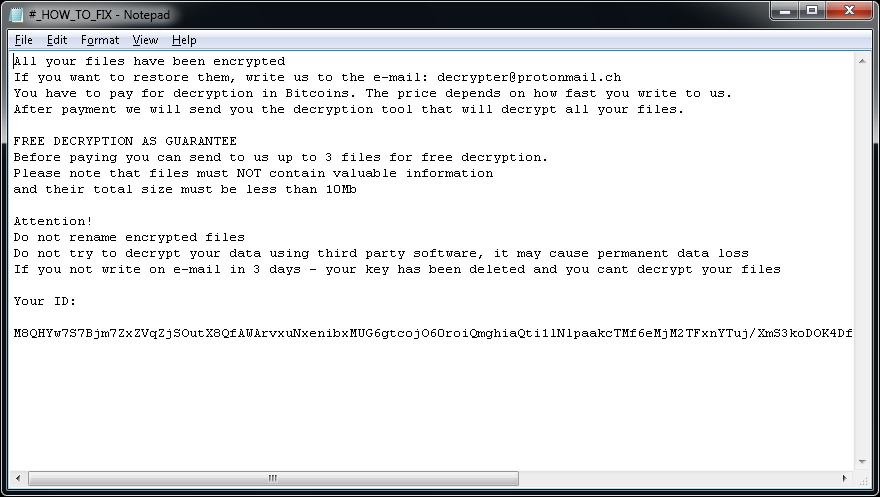

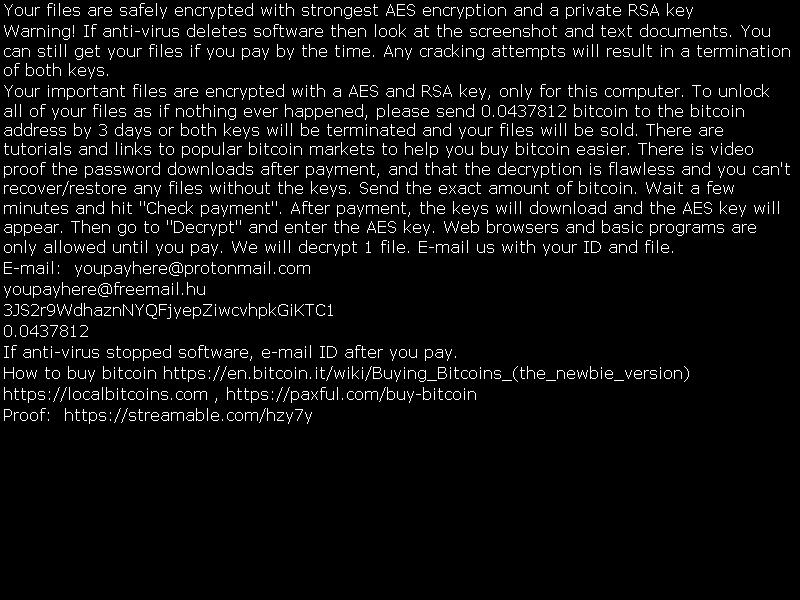

ファイル「!!! READ THIS - IMPORTANT !!!.txt」には、次の身代金要求メモが含まれています。

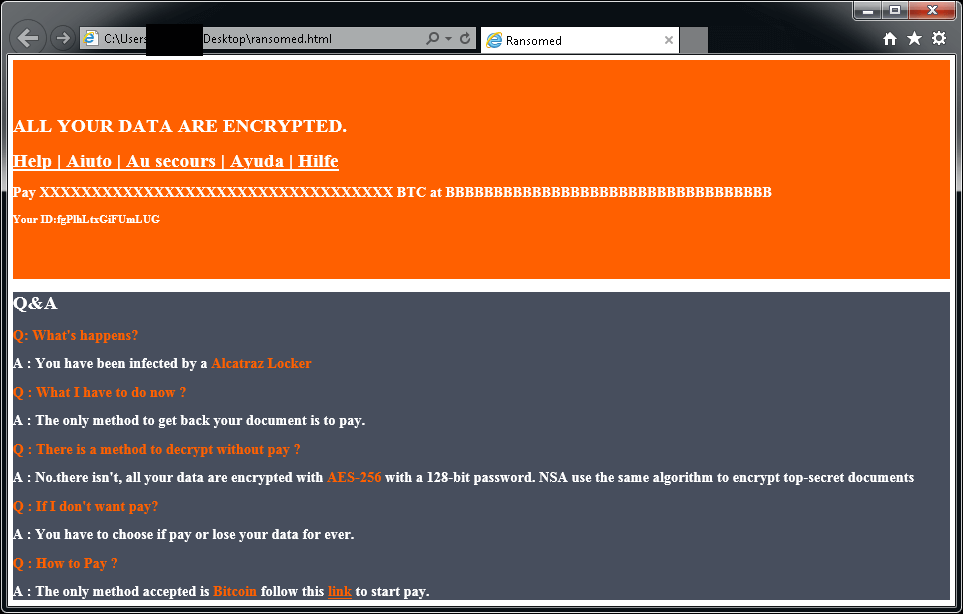

Alcatraz Locker

Alcatraz Locker は 2016 年 11 月半ばに初めて確認されたランサムウェア ウイルスです。このランサムウェアは、AES 256 暗号化方式と Base64 エンコーディング方式を併用してユーザーのファイルを暗号化します。

暗号化されたファイルには「.Alcatraz」という拡張子が付けられます。

ファイルが暗号化されると、次のようなメッセージが現れます(このメッセージはユーザーのデスクトップにある「ransomed.html」のファイルに納められています):

Alcatraz Locker によってファイルが暗号化されている場合は、ここをクリックして弊社の無料対策ソフトをダウンロードしてください:

Apocalypse

Apocalypse は 2016 年 6 月に初めて確認された形態のランサムウェアです。感染の症状は次のとおりです。

Apocalypse は、.encrypted、.FuckYourData、.locked、.Encryptedfile、または .SecureCrypted をファイル名の末尾に追加します(たとえば、Thesis.doc は Thesis.doc.locked になります)。

.How_To_Decrypt.txt、.README.Txt、.Contact_Here_To_Recover_Your_Files.txt、.How_to_Recover_Data.txt、または .Where_my_files.txt という拡張子の付いたファイル(たとえば、Thesis.doc.How_To_Decrypt.txt)を開くと、次のようなメッセージが表示されます。

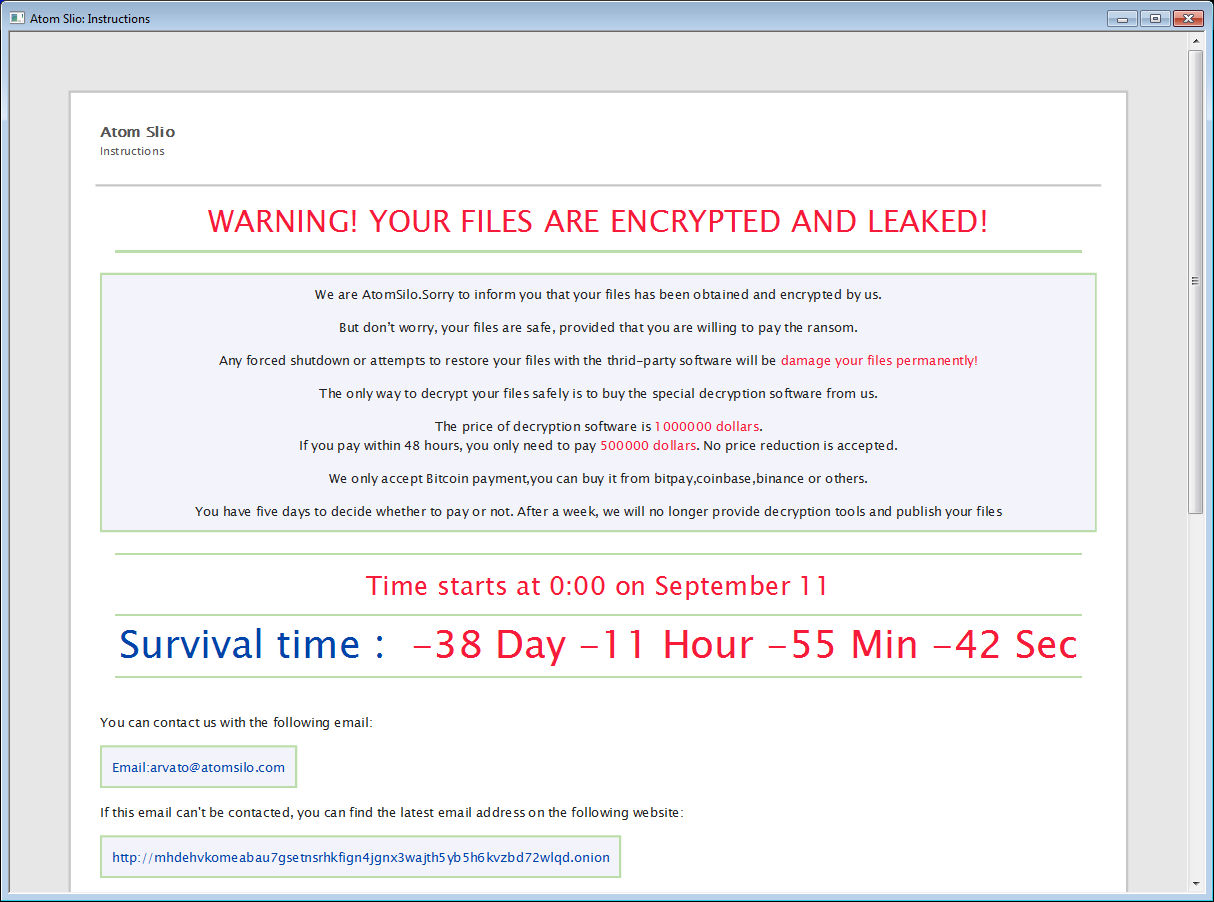

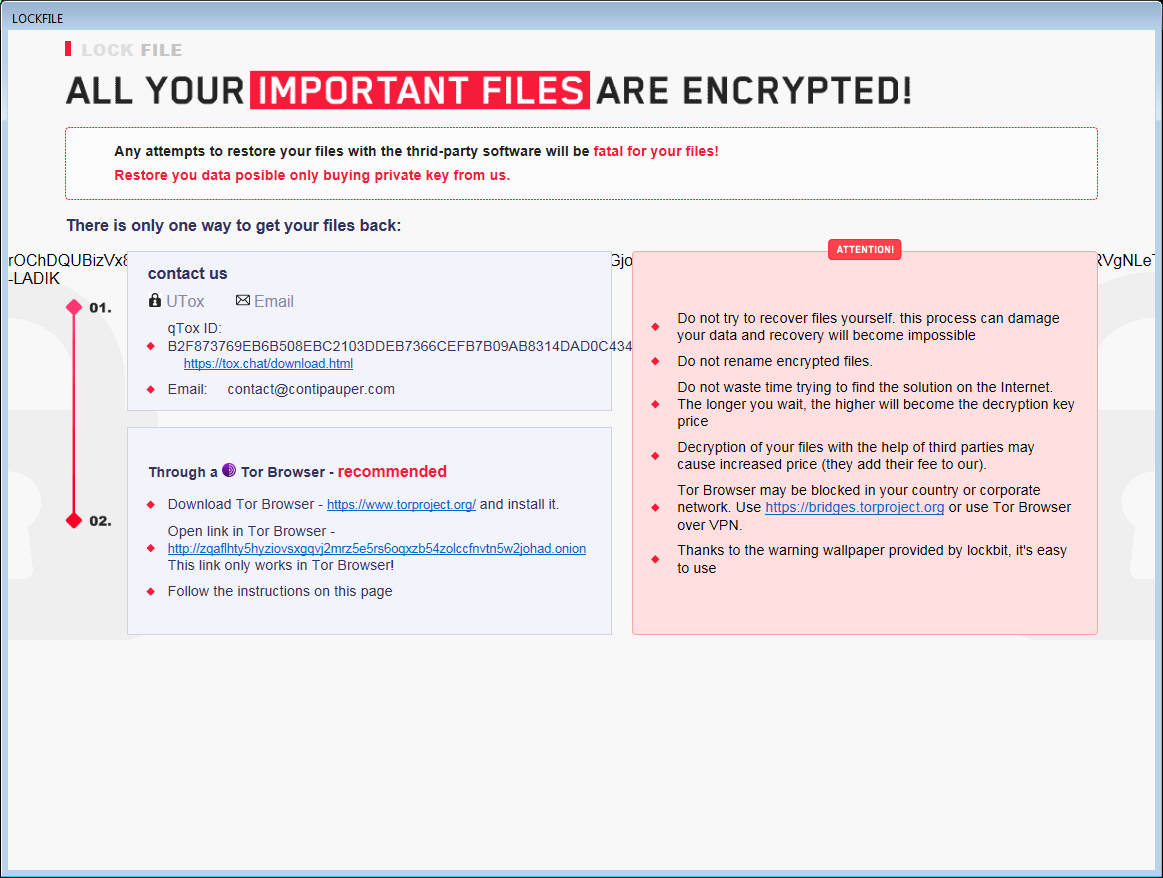

AtomSilo & LockFile

AtomSilo&LockFile は Jiří Vinopal が分析した 2 つのランサムウェアです。この 2 つの暗号化スキーマは非常に似ているため、この復号ツールは両方の亜種をカバーしています。被害者は、自分のファイルを無料で復号化できます。

暗号化されたファイルは以下のいずれかの拡張子で認識することができます。

.ATOMSILO

.lockfile

少なくとも 1 つの暗号化されたファイルがある各フォルダには、README-FILE-%ComputerName%-%Number%.hta または LOCKFILE-README-%ComputerName%-%Number%.hta という名前のランサム メモ ファイルがあります。例:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

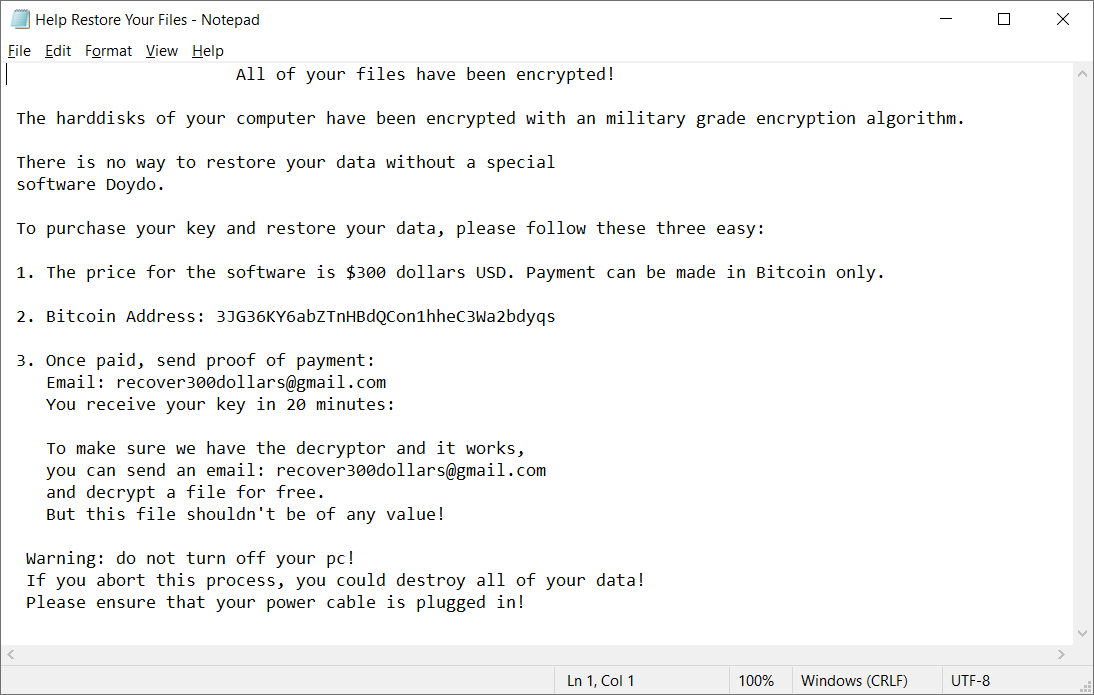

Babuk

Babuk は、ロシアのランサムウェアです。2021年9月、ソースコードが復号化キーのいくつかが漏洩しました。被害者は、自分のファイルを無料で復号化できます。

ファイルを暗号化するとき、Babuk は次のいずれかの拡張子をファイル名に追加します。

.babuk

.babyk

.doydo

1 つ以上の暗号化されたファイルを含む各フォルダ内で、Help Restore Your Files.txt を次のコンテンツで見つけることができます。

BadBlock

BadBlock は 2016 年 5 月に初めて確認された形態のランサムウェアです。感染の症状は次のとおりです。

BadBlock はファイル名を変更しません。

ファイルを暗号化すると、BadBlock は(Help Decrypt.html というファイルから)以下のいずれかのメッセージを表示します:

BadBlock によってファイルが暗号化されてしまった場合は、こちらをクリックして無料修復ソフトをダウンロードしてください。

Bart

Bart は 2016 年 6 月に初めて確認された形態のランサムウェアです。感染の症状は次のとおりです。

Bart はファイル名の末尾に .bart.zip という拡張子を付けます(たとえば、Thesis.doc は Thesis.docx.bart.zip になります)。こうしたファイルは、元のファイルを含んだ暗号化済みの ZIP アーカイブです。

ファイルを暗号化すると、Bart はデスクトップの壁紙を以下のような画像に変更します。この画像に表示されるテキストは、Bart を識別する際にも役立ち、デスクトップにある recover.bmp や recover.txt という名前のファイルに保管されています。

Bart によってファイルが暗号化されている場合は、こちらをクリックして無料修復ソフトをダウンロードしてください。

謝辞:「PkCrack」の著者であるピーター・コンラッド氏に謝意を表したいと思います。コンラッド氏は、同氏のライブラリをこの Bart 復号ツールに使用することを許可してくださいました。

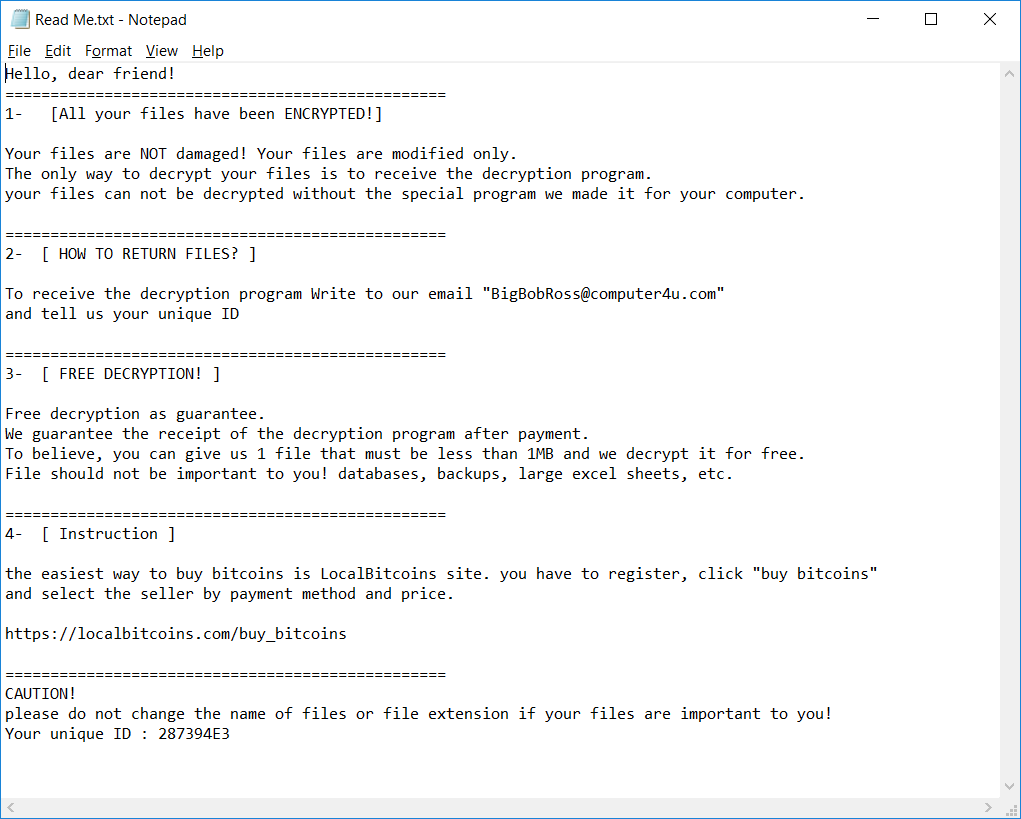

BigBobRoss

BigBobRoss は、AES128 暗号化を使用してユーザーのファイルを暗号化します。暗号化されたファイルには、ファイル名の末尾に新しい拡張子「.obfuscated」が加えられます。

ランサムウェアは以下の拡張子を追加します。.obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

このランサムウェアは、各フォルダに「Read Me.txt」という名前のテキスト ファイルを 1 件作成します。ファイルの内容は以下のとおりです。

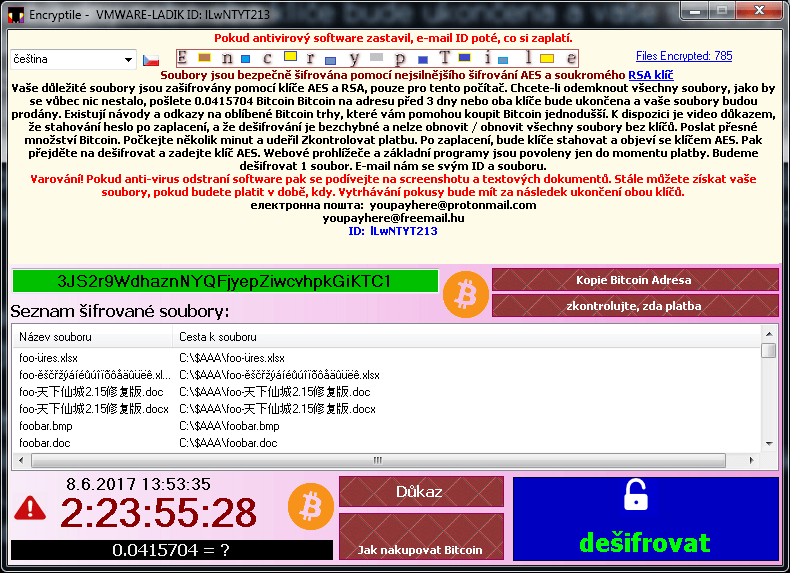

BTCWare

BTCWare は 2017 年 3 月 に初めて確認されたランサムウェア ウイルスです。それ以降、アバストでは、暗号化されたファイルの拡張子によって区別できる 5 つの変種を確認しています。このランサムウェアは、RC4 と AES 192 の 2 種類の暗号化手法を使用します。

暗号化されたファイル名の形式には以下があります。

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

さらに、PC に以下のファイルのうち、いずれか 1 件が含まれることがあります。

Key.dat on %USERPROFILE%\Desktop

1.bmp in %USERPROFILE%\AppData\Roaming

#_README_#.inf or !#_DECRYPT_#!.inf(各フォルダに少なくとも 1 件のファイルが含まれます)。

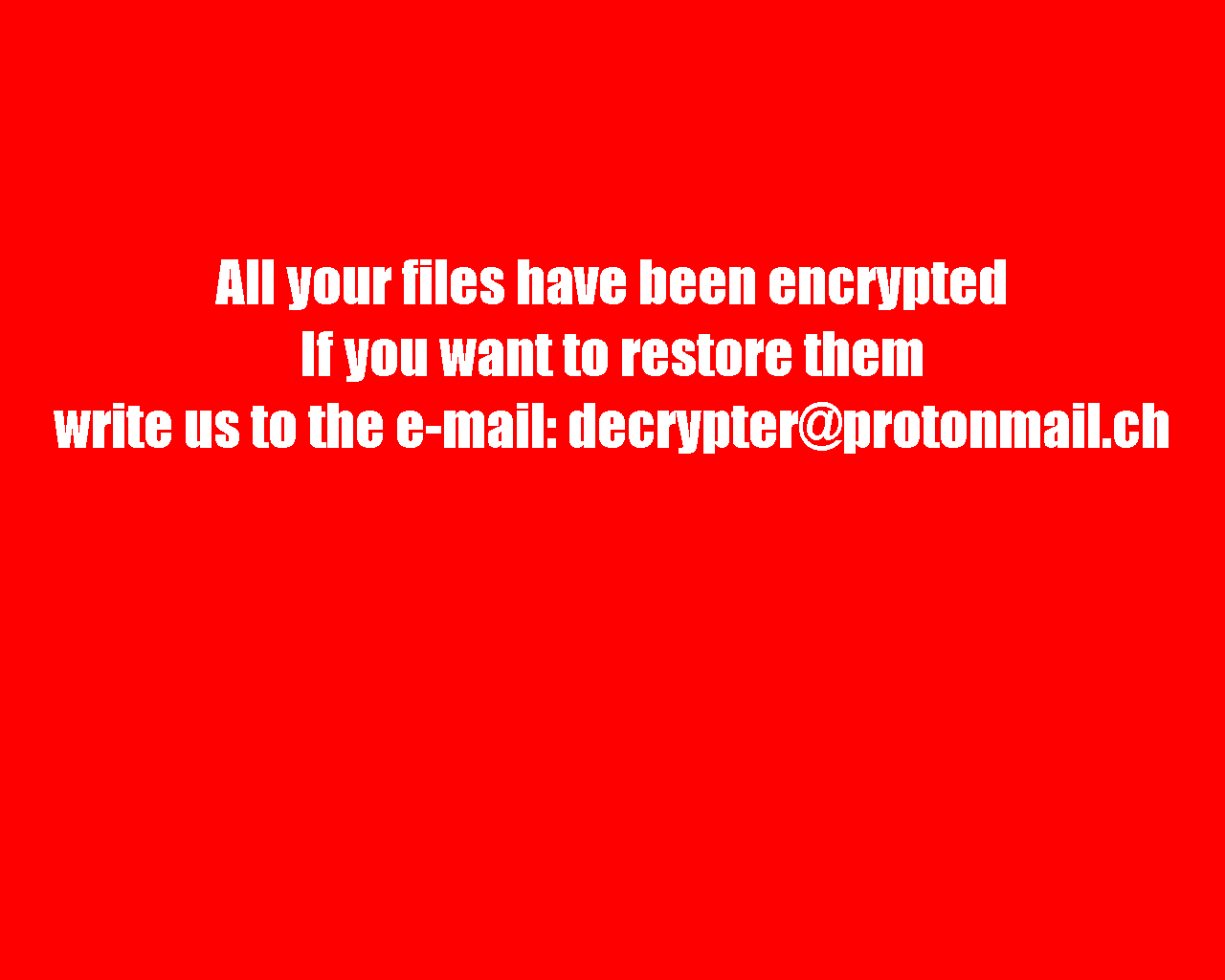

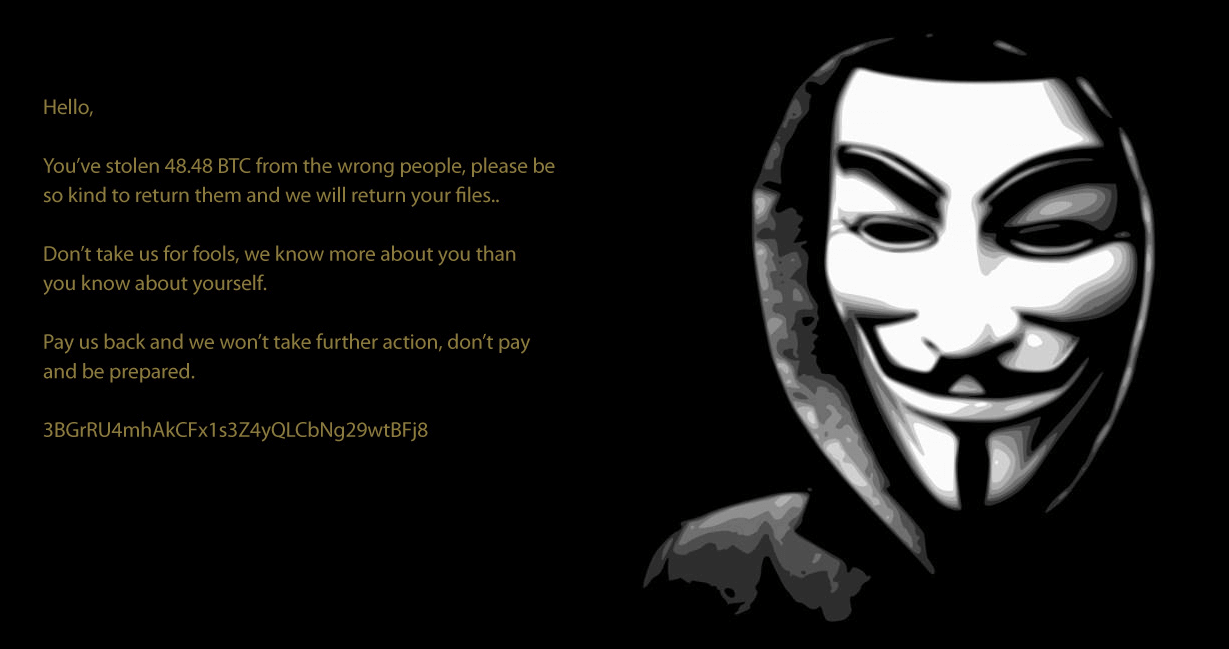

ユーザーのファイルが暗号化された後、デスクトップの壁紙は以下のように変更されます。

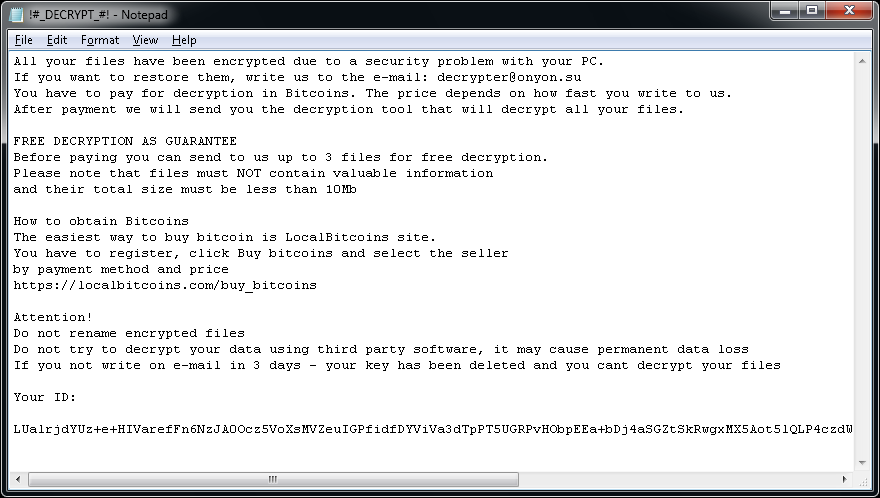

次の身代金要求メモのいずれかが表示されることもあります。

Crypt888

Crypt888(別名:Mircop)は 2016 年 6 月に初めて確認された形態のランサムウェアです。感染の症状は次のとおりです。

Crypt888 はファイル名の先頭に Lock. を付けます(たとえば、Thesis.doc は Lock.Thesis.doc になります)。

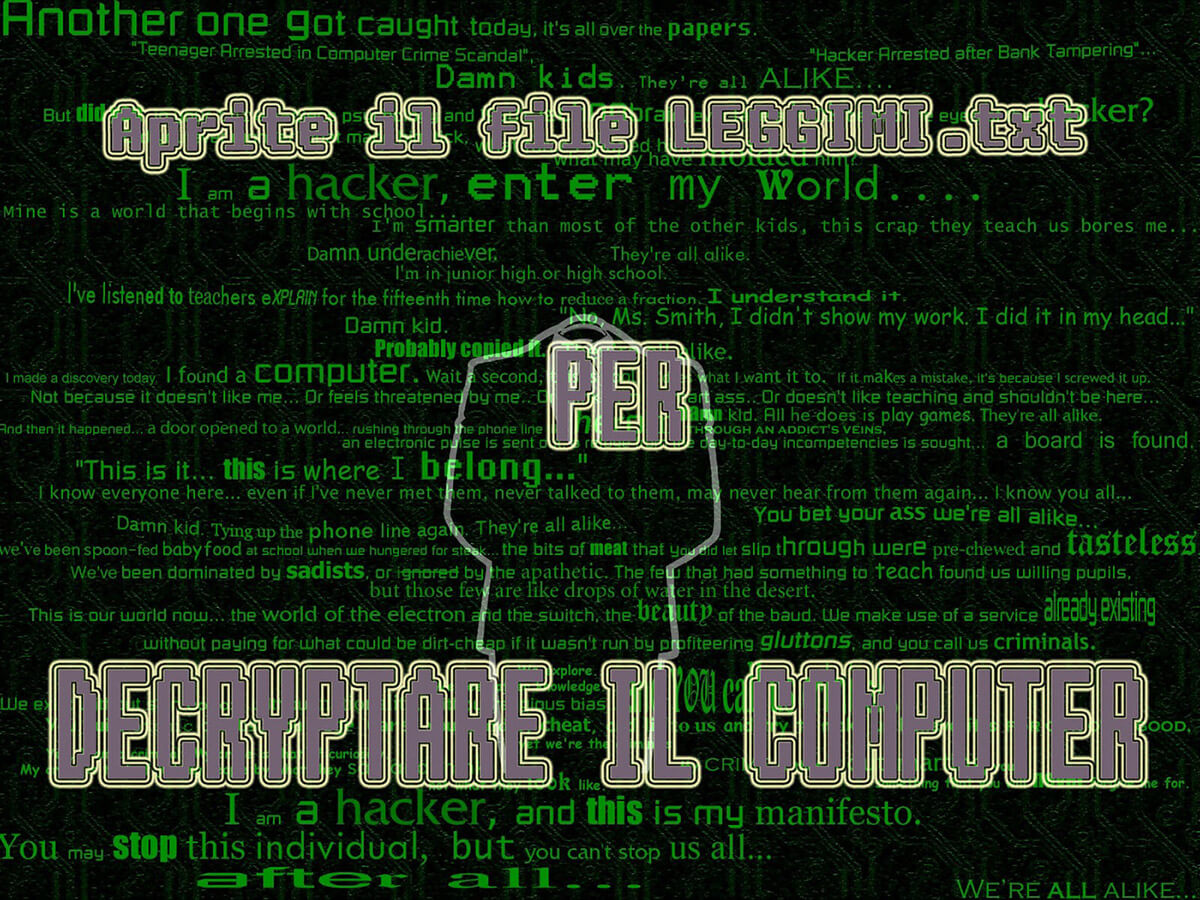

ファイルを暗号化すると、Crypt888 はデスクトップの壁紙を以下のような画像に変更します。

Crypt888 によってファイルが暗号化されている場合は、ここをクリックして弊社の無料対策ソフトをダウンロードしてください:

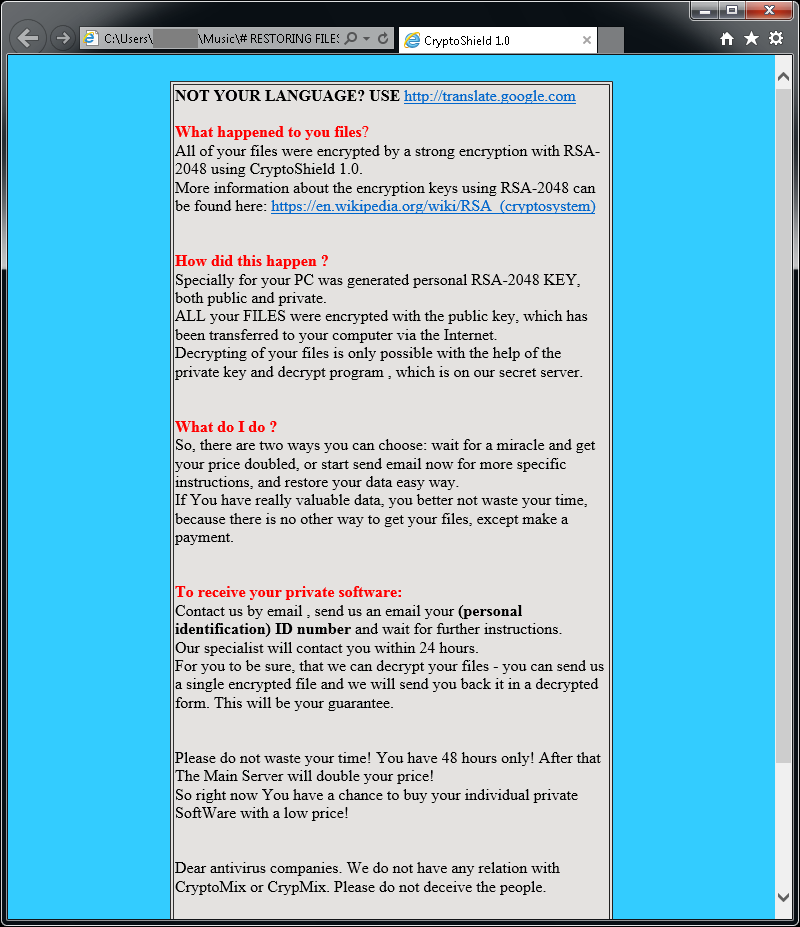

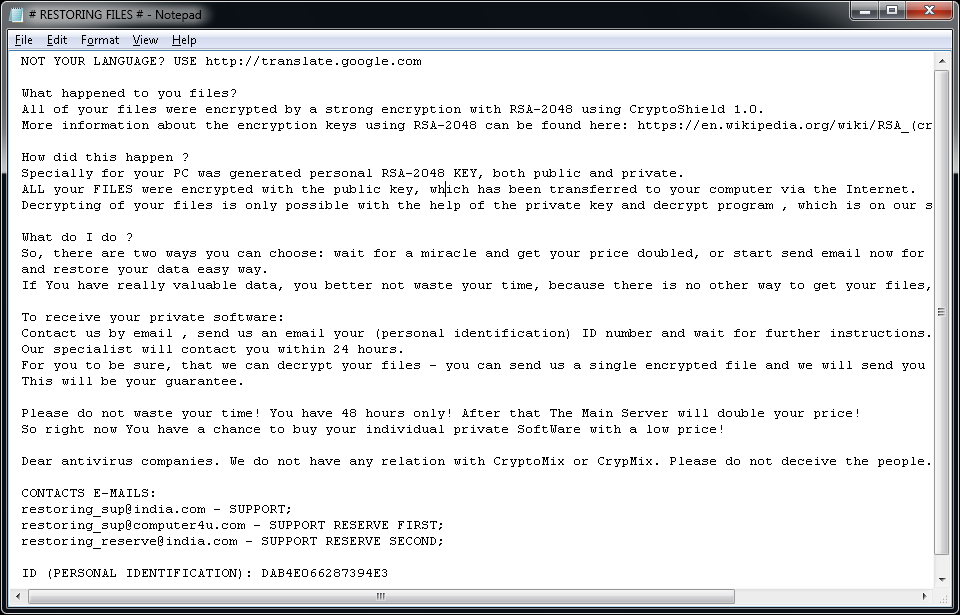

CryptoMix(オフライン)

CryptoMix(別名:CryptFile2 または Zeta)は 2016 年 3 月に初めて確認された形態のランサムウェア ウイルスです。2017 年始めには、CryptoMix の変種である CryptoShield が出現しました。この 2 つの変種では、リモート サーバーからダウンロードされるユニークな暗号化キーによって AES256 暗号化が使用され、ファイルの暗号化が実行されます。ただし、サーバーが利用できない、またはユーザーがインターネットに接続していない場合、このランサムウェアは固定キー(「オフライン キー」)を使用してファイルを暗号化します。

重要:提供される復号ツールがサポートしているのは、「オフライン キー」で暗号化されたファイルのみです。ファイルの暗号化にオフライン キーが使用されたのではない場合、弊社のツールではファイルの復元は実行できず、いかなるファイルの変更も行われません。

アップデート 2017 年 7 月 21 日復号ツールは Mole 変種にも対応するよう更新されています。

暗号化されたファイルには、次のうちのいずれかの拡張子が付けられます:.CRYPTOSHIELD、.rdmk、.lesli、.scl、.code、.rmd、.rscl、または .MOLE。

ファイルが暗号化されると、PC で次のファイルが見つかる場合があります:

CryptoMix によってファイルが暗号化されている場合は、ここをクリックして弊社の無料対策ソフトをダウンロードしてください:

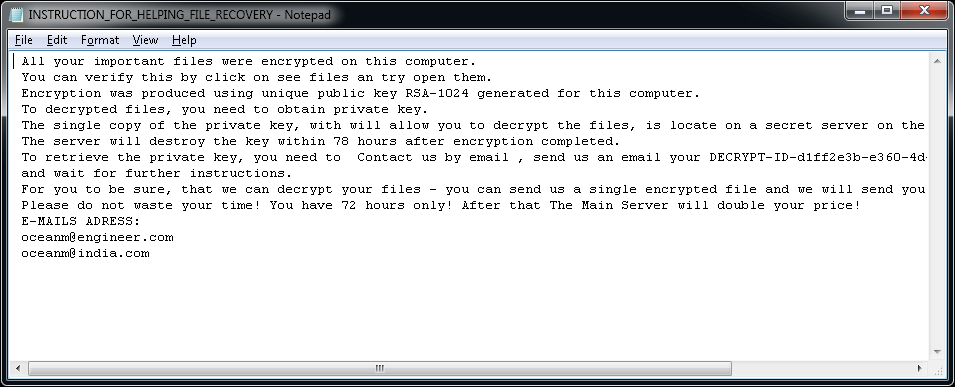

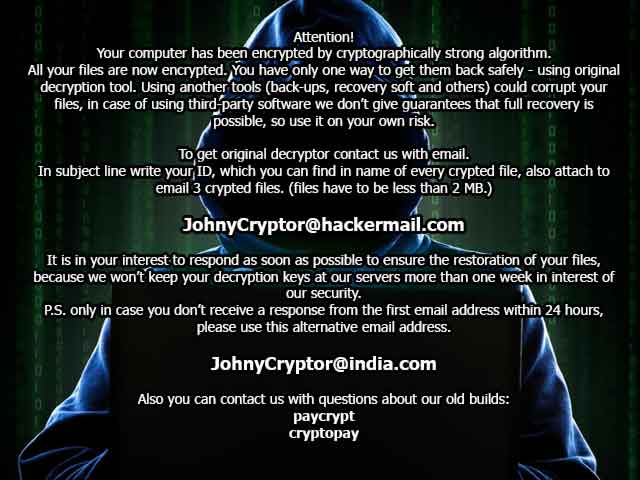

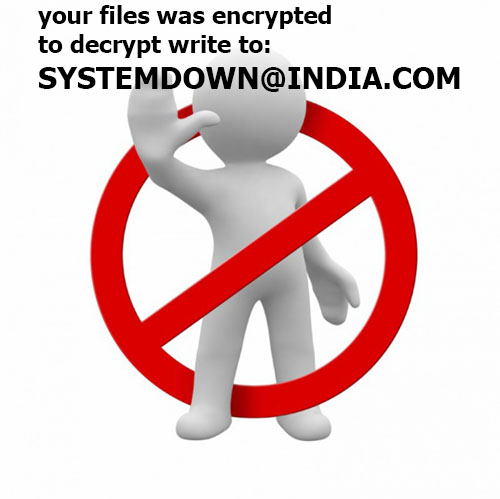

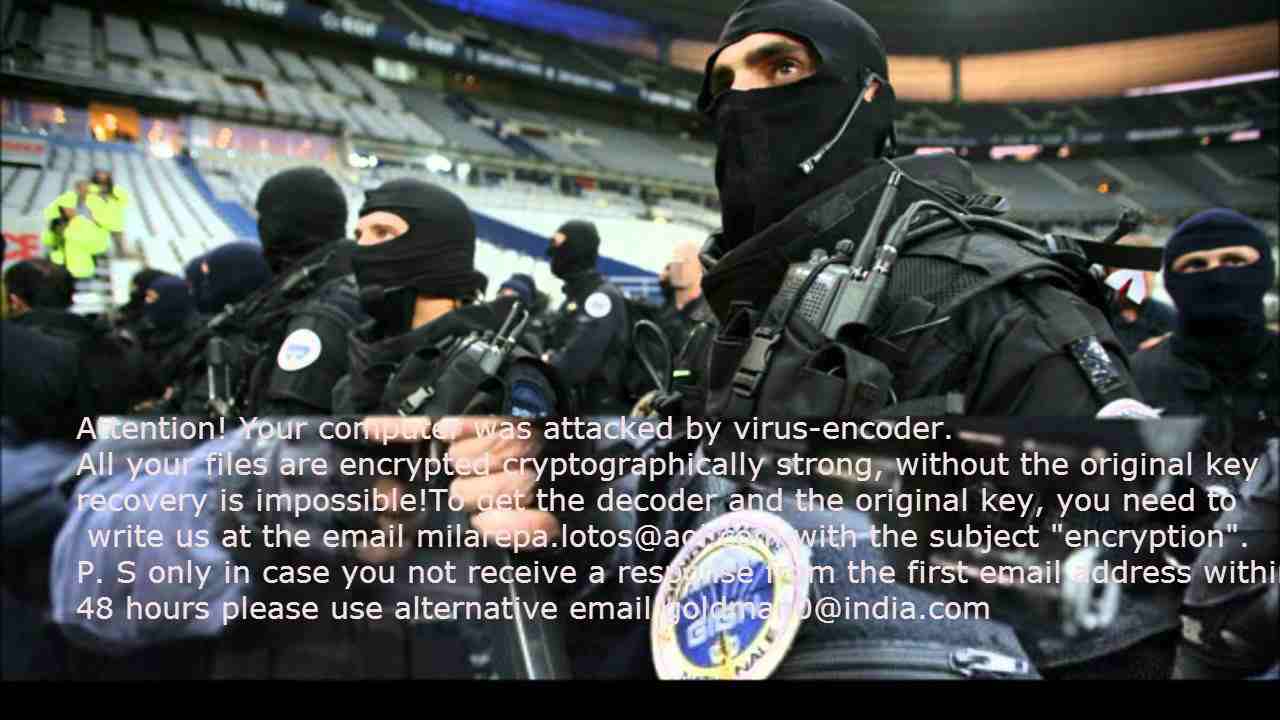

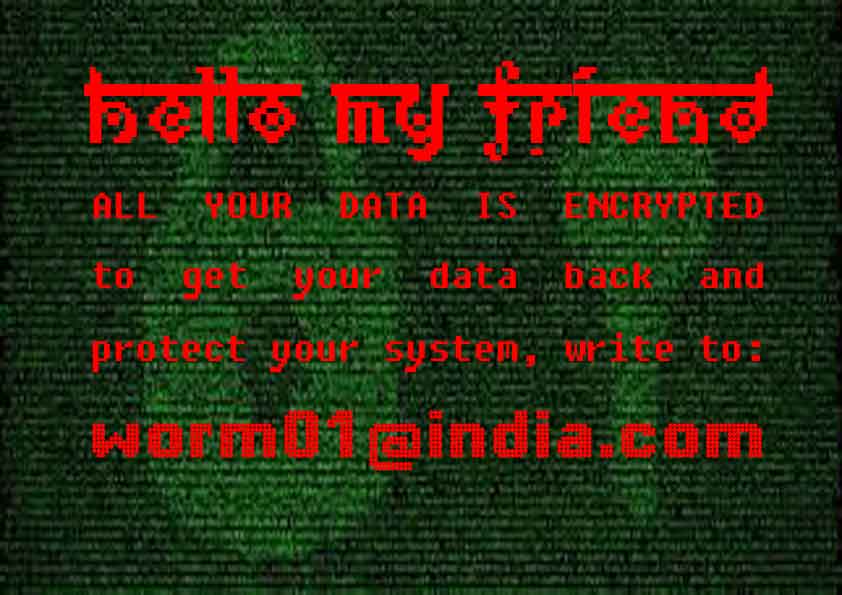

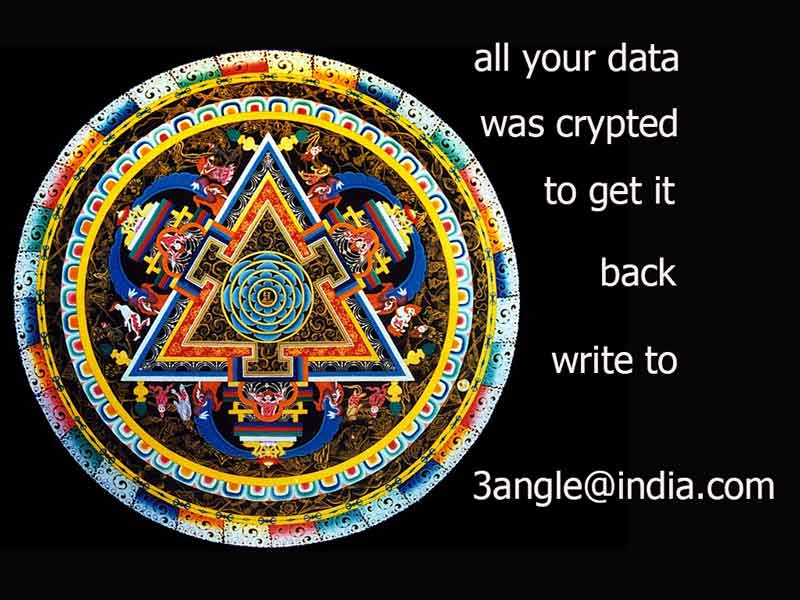

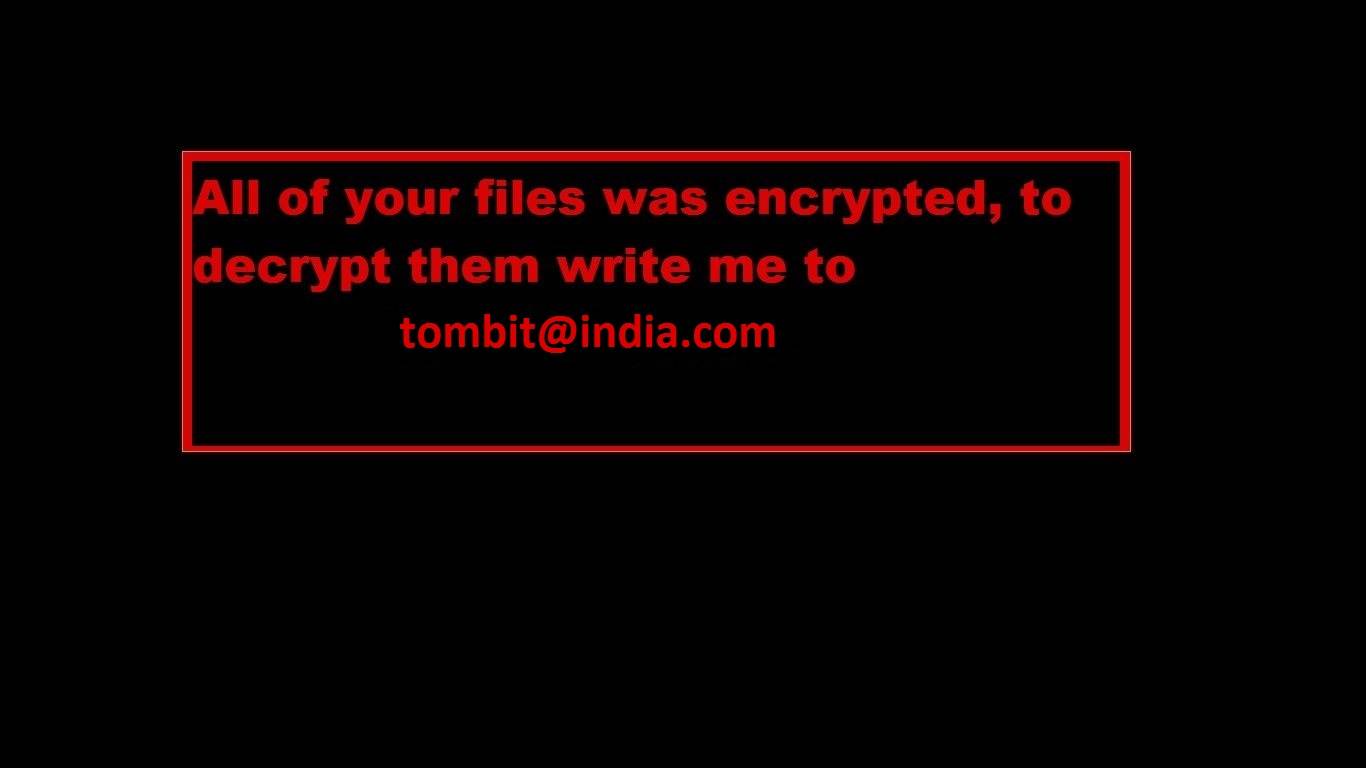

CrySiS

CrySiS(JohnyCryptor、Virus-Encode、Aura、Dharma)は 2015 年 9 月以降確認されているランサムウェア ウイルスです。これは、AES-256 と RSA-1024 非対称暗号化方式を組み合わせて使用しています。

暗号化されたファイルに付けられる拡張子には、以下のようなさまざまなものがあります。

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

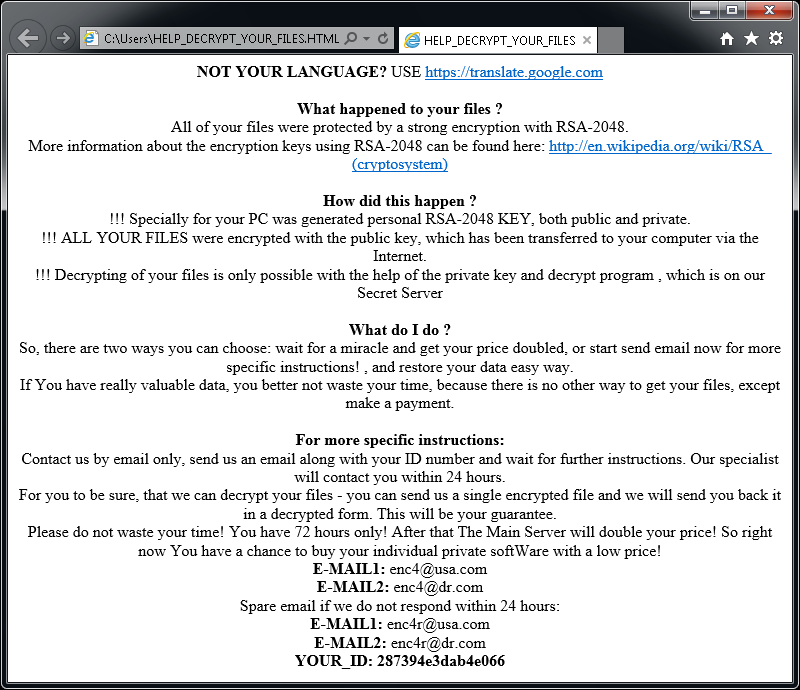

.wallet

ファイルが暗号化されると、以下のいずれかのメッセージが表示されます(下記を参照のこと)。このメッセージは、ユーザーのデスクトップの「Decryption instructions.txt」、「Decryptions instructions.txt」、「*README.txt」、「Readme to restore your files.txt」、または「HOW TO DECRYPT YOUR DATA.txt」に格納されています。また、デスクトップの壁紙が以下の画像のいずれかに変更されます。

CrySiS によってファイルが暗号化されている場合は、ここをクリックして弊社の無料対策ソフトをダウンロードしてください:

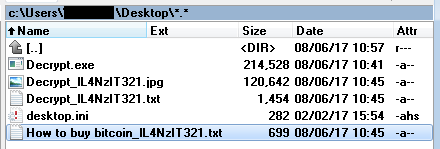

EncrypTile

EncrypTile は 2016 年 11 月に初めて確認されたランサムウェアです。半年間の開発の結果、アバストはこのランサムウェアの新しい、最終版を確認しました。このランサムウェアは AE-128 暗号化手法を使用し、任意の PC やユーザーにとって一定のキーを使用します。

このランサムウェアは、下記のようにファイル名に「encrypTile」という言葉を追加します。

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

さらに、ランサムウェアはユーザーのデスクトップに 4 件の新しいファイルを作成します。これらのファイルの名前はローカライズされています。以下は英語版です。

ランサムウェアは実行中、ユーザーがランサムウェアを削除するためのツールを実行するのを活発に防ごうとします。ランサムウェアがご使用の PC で実行されている場合、復号ツールの実行方法の詳細については、blog の投稿を参照してください。

FindZip

FindZip は 2017 年 2 月末に確認されたランサムウェア ウイルスです。このランサムウェアは Mac OS X(バージョン 10.11 以降)に感染します。暗号化は、ZIP ファイルの作成がベースになります。それぞれの暗号化されたファイルは、オリジナルの文書を含む ZIP アーカイブになります。

暗号化されたファイルは、.crypt 拡張子が付けられます。

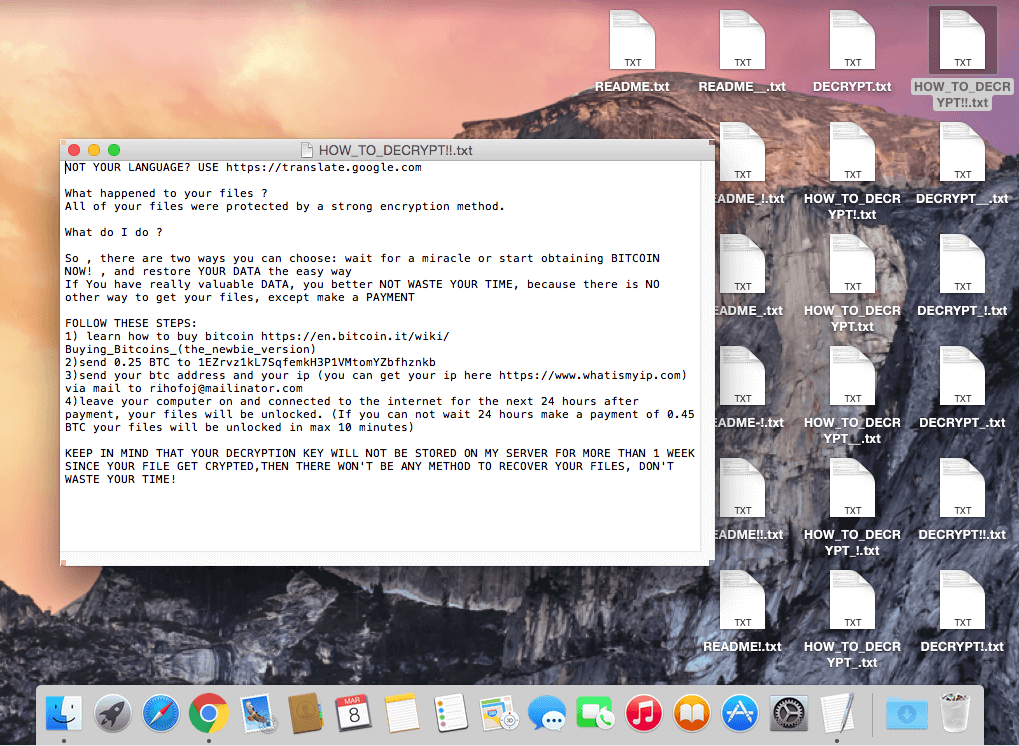

ユーザーのファイルを暗号化した後、以下の名前変種を含む複数のファイルをユーザーのデスクトップに作成します。DECRYPT.txt、HOW_TO_DECRYPT.txt、README.txt。これらのファイルはすべて同じ内容で、次のテキスト メッセージを含んでいます。

特別:アバスト復号ツールは Windows 用アプリケーションであるため、Mac での使用にはエミュレーション レイヤー(WINE、CrossOver)をインストールする必要があります。詳細については、アバストのブログ投稿をお読みください。

Globe によってファイルが暗号化されている場合は、ここをクリックして弊社の無料対策ソフトをダウンロードしてください:

Fonix

Fonix ランサムウェアは、2020 年 6 月に活動を開始しました。C++ で記述され、3 つの主要な暗号化スキーム(RSA-4096 マスター キー、RSA-2048 セッション キー、SALSA/ChaCha 暗号化の 256 ビット ファイル キー)を使用します。2021 年 2 月、ランサムウェアの作者が活動を停止し、ファイルの復号化に使用できるマスター RSA キーを無料で公開しました。

暗号化されたファイルには、以下のいずれかの拡張子が付けられます:

.FONIX,

.XINOF

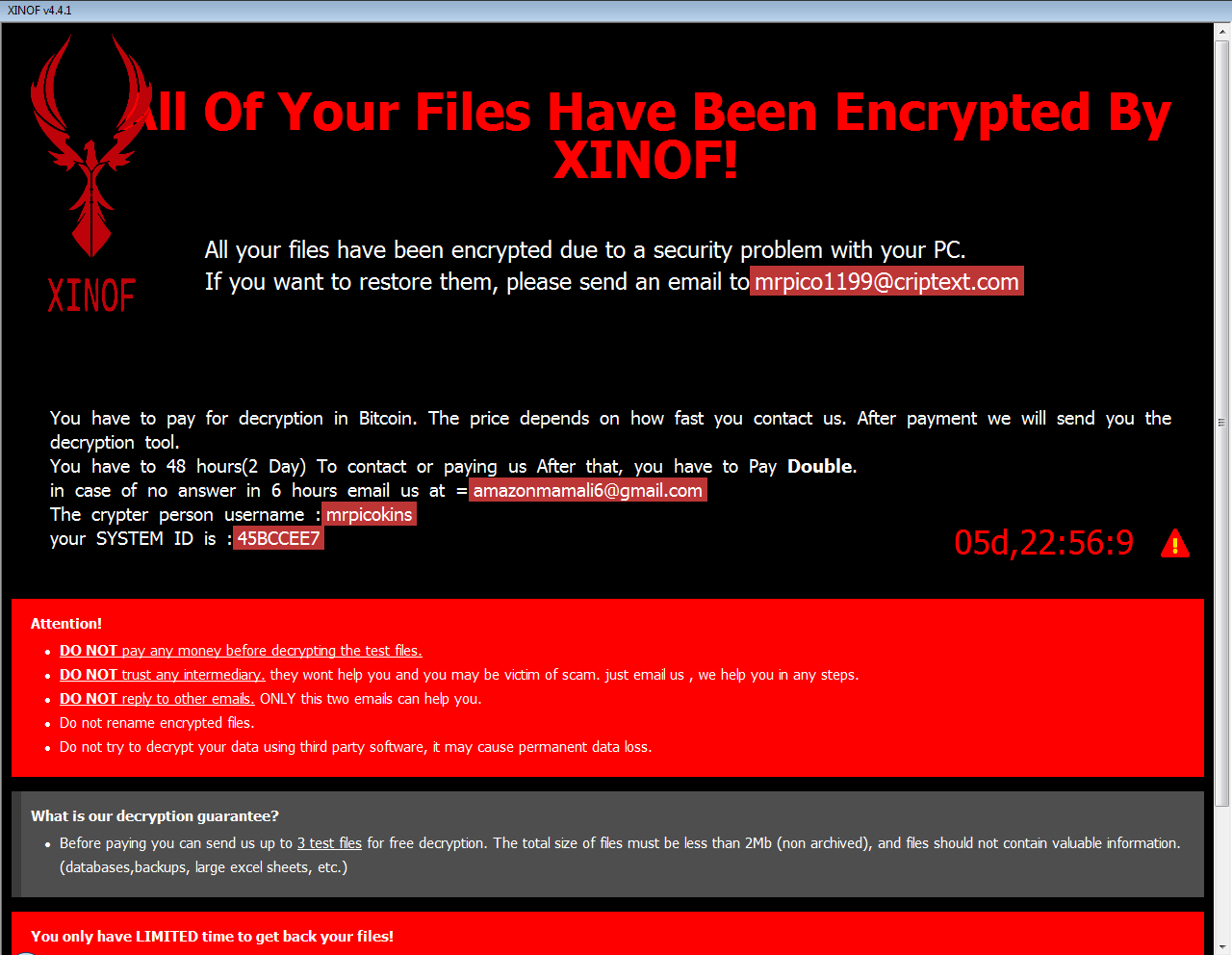

被害を受けたマシンのファイルが暗号化された後、ランサムウェアによって次の画面が表示されます。

Fonix によってファイルが暗号化されている場合は、こちらをクリックして無料修復ソフトをダウンロードしてください。

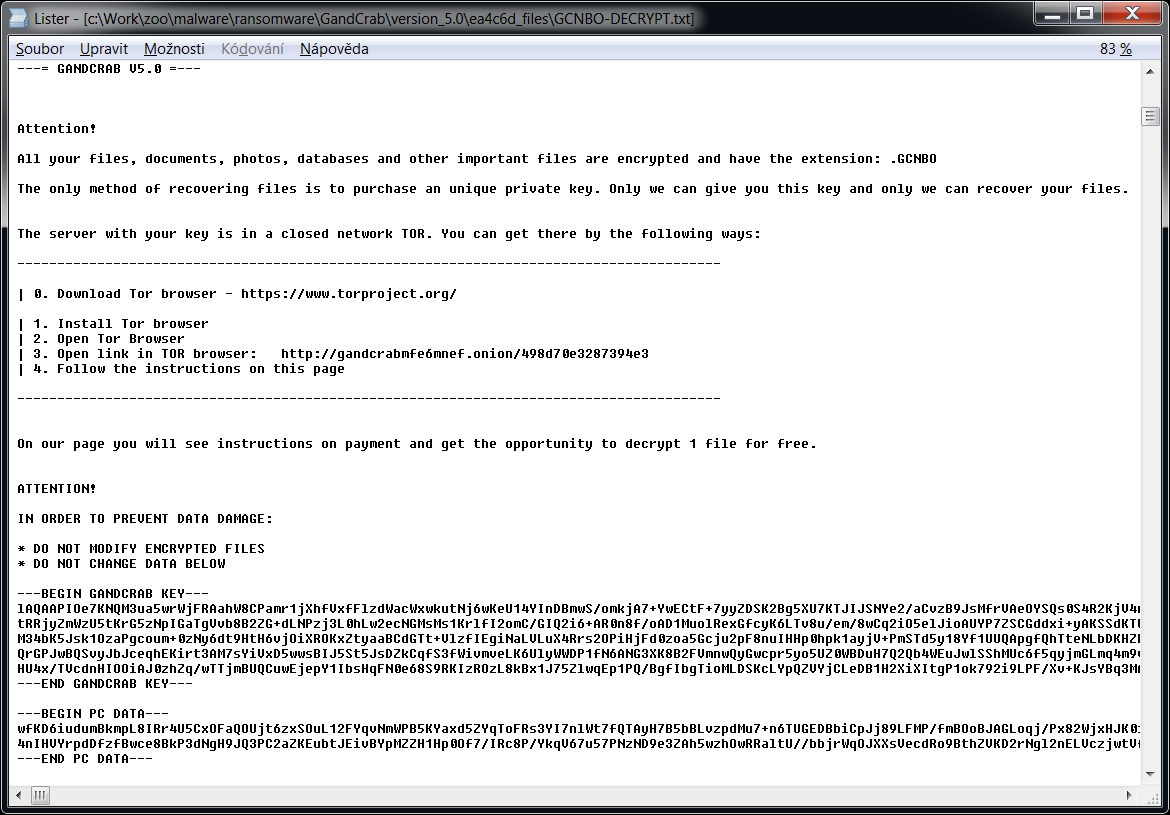

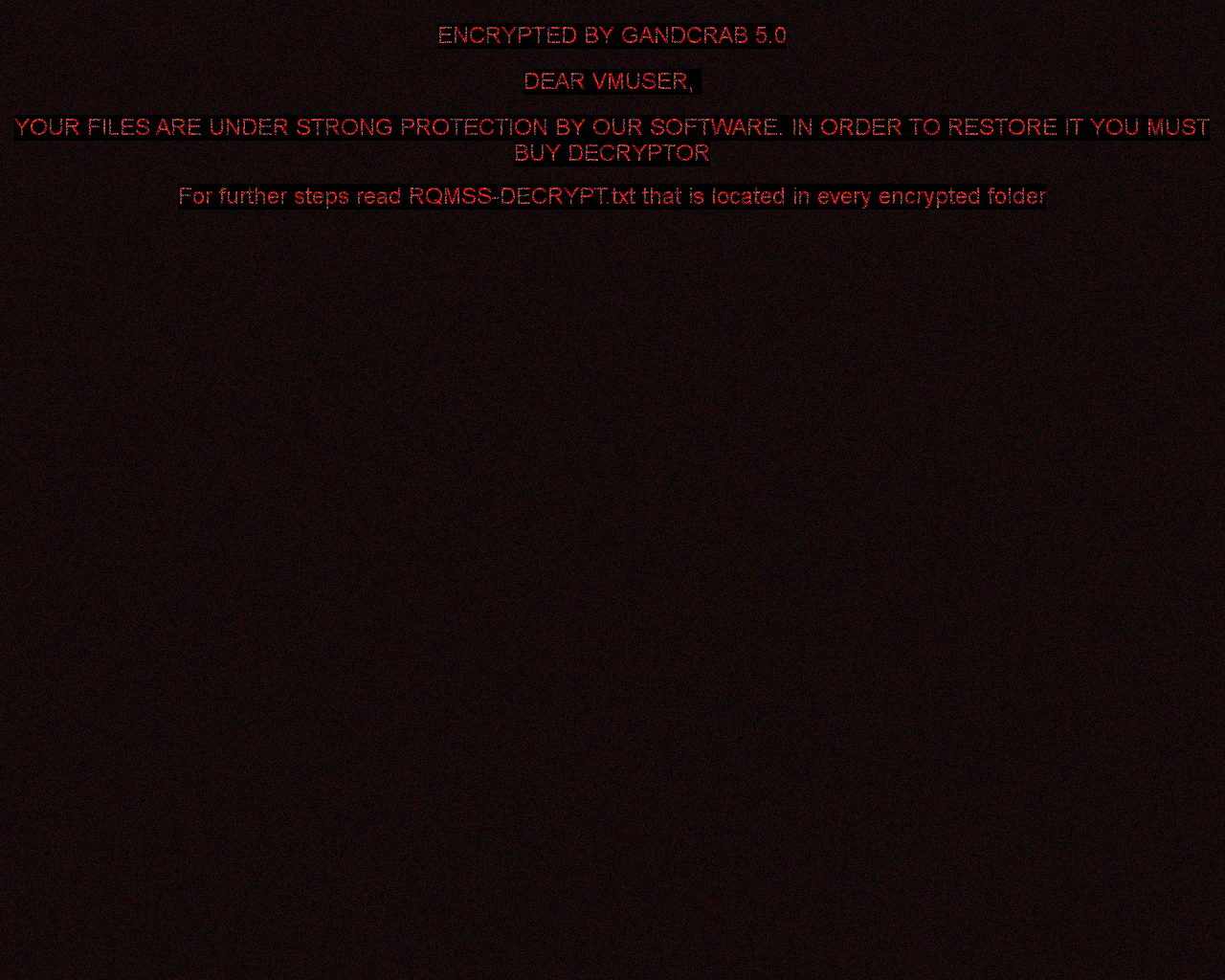

GandCrab

Gandcrab は 2018 年に最も広まったランサムウェアの 1 つです。2018 年 10 月 17 日、Gandcrab の開発者はシリアに在住の被害者向けに 997 個のキーをリリースしました。また、2018 年 7 月、FBI はバージョン 4-5.2のマスター復号キーをリリースしました。このバージョンの復号ツールはすべてこれらのキーを使用し、ファイルを無料で復号できます。

このランサムウェアは次候補のような拡張子を複数追加します。

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo(文字はランダム)

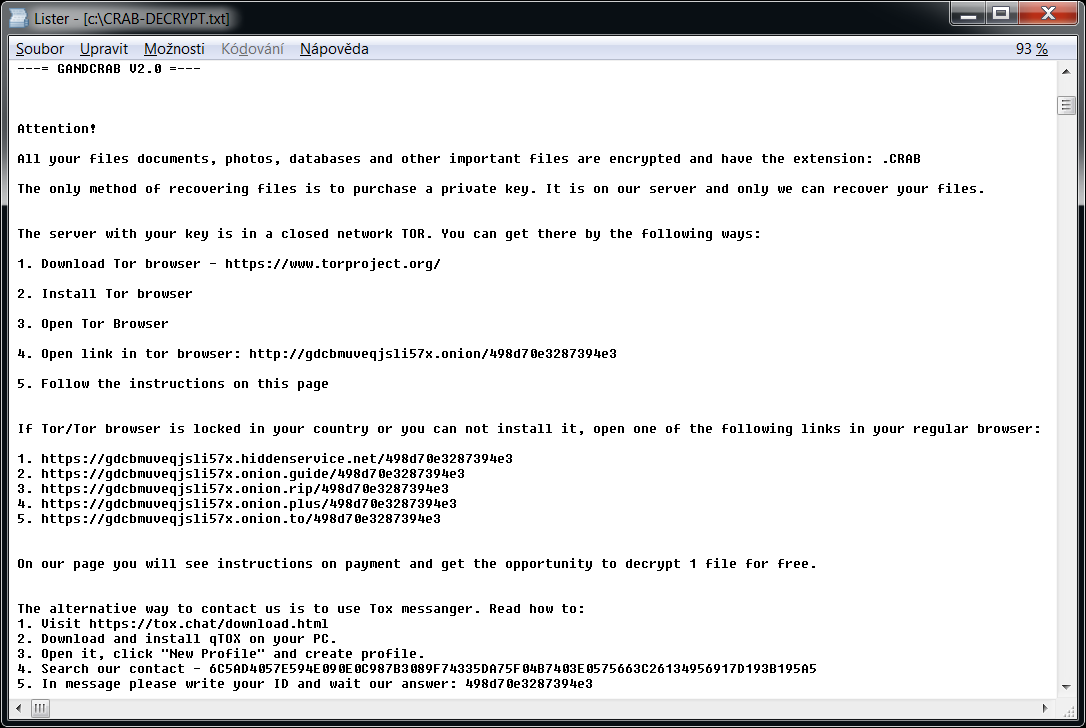

このランサムウェアは、また、各フォルダに「GDCB-DECRYPT.txt」、「CRAB-DECRYPT.txt」、「KRAB_DECRYPT.txt」、「%RandomLetters%-DECRYPT.txt」、「%RandomLetters%-MANUAL.txt」という名前のテキスト ファイルを作成します。ファイルの内容は以下のとおりです。

このランサムウェアの新しい方のバージョンでは、以下のような画像をユーザーのデスクトップに設定します。

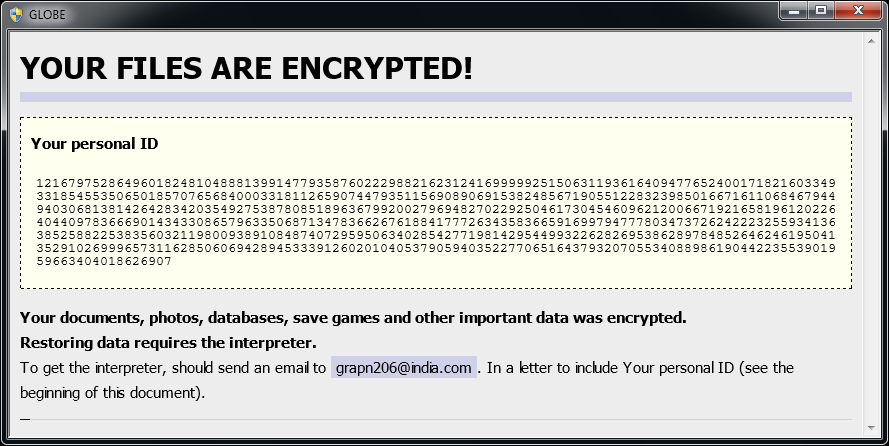

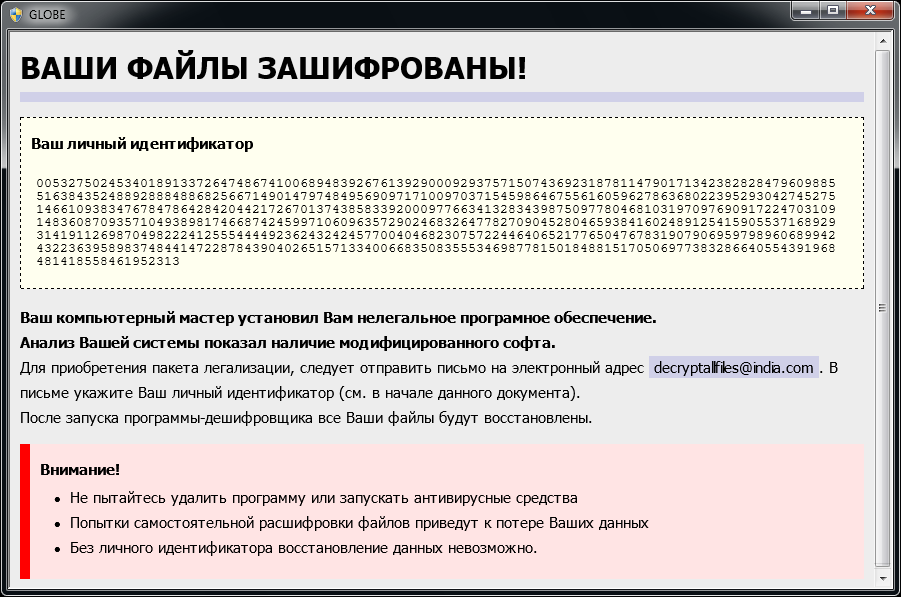

Globe

Globe は 2016 年 8 月以降確認されているランサムウェア ウイルスです。変種によっては、RC4 または Blowfish の暗号化方式が使用されます。感染の症状は次のとおりです。

Globe は次のいずれかの拡張子をファイル名に付けます:「.ACRYPT」、「.GSupport[0-9]」、「.blackblock」、「.dll555」、「.duhust」、「.exploit」、「.frozen」、「.globe」、「.gsupport」、「.kyra」、「.purged」、「.raid[0-9]」、「.siri-down@india.com」、「.xtbl」、「.zendrz」、「.zendr[0-9]」、または「.hnyear」。さらに、一部のバージョンの Globe はファイル名も暗号化します。

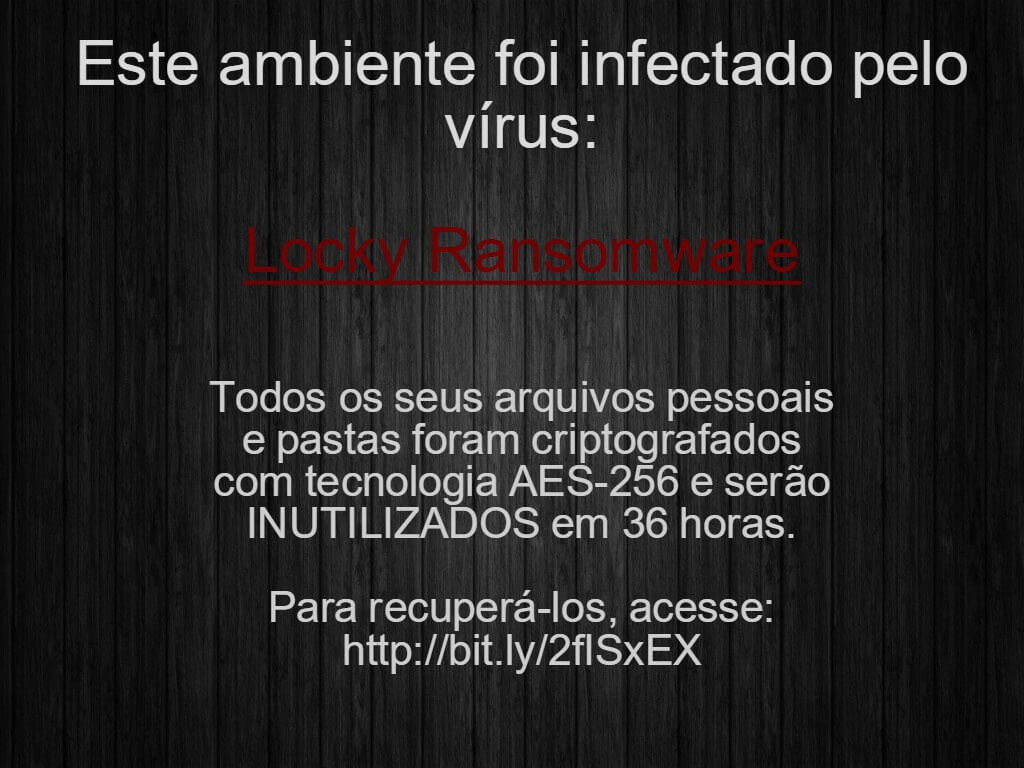

ファイルが暗号化されると、次のようなメッセージが現れます(このメッセージは「How to restore files.hta」または「Read Me Please.hta」というファイルに納められています):

Globe によってファイルが暗号化されている場合は、ここをクリックして弊社の無料対策ソフトをダウンロードしてください:

HermeticRansom

HermeticRansom はロシアのウクライナへの侵攻当初に使用されたランサムウェアです。Go 言語で書かれており、ファイルを AES GCM 対称型暗号で暗号化します。このランサムウェアの攻撃による被害者は、無料でファイルを復号化することができます。

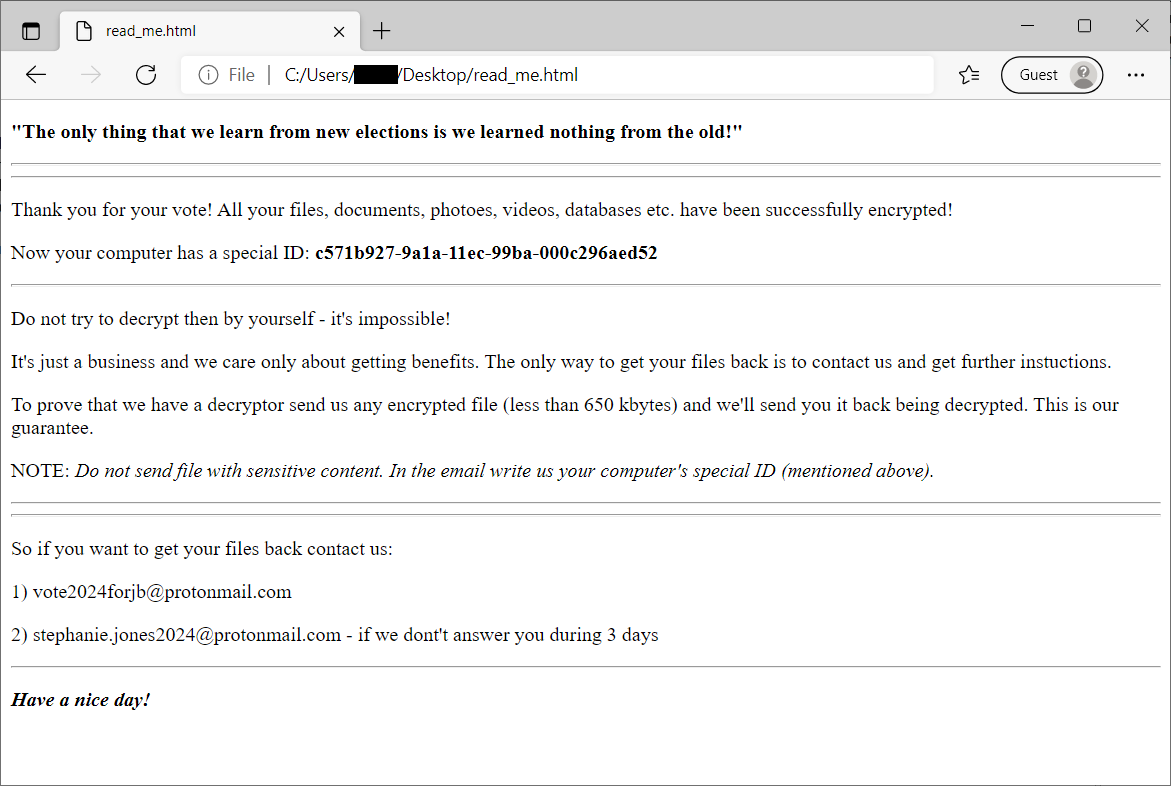

暗号化されたファイルは .[vote2024forjb@protonmail.com].encryptedJB というファイル拡張子で認識することができます。また、read_me.html という名前のファイルがユーザーのデスクトップにドロップされます(以下の画像参照)。

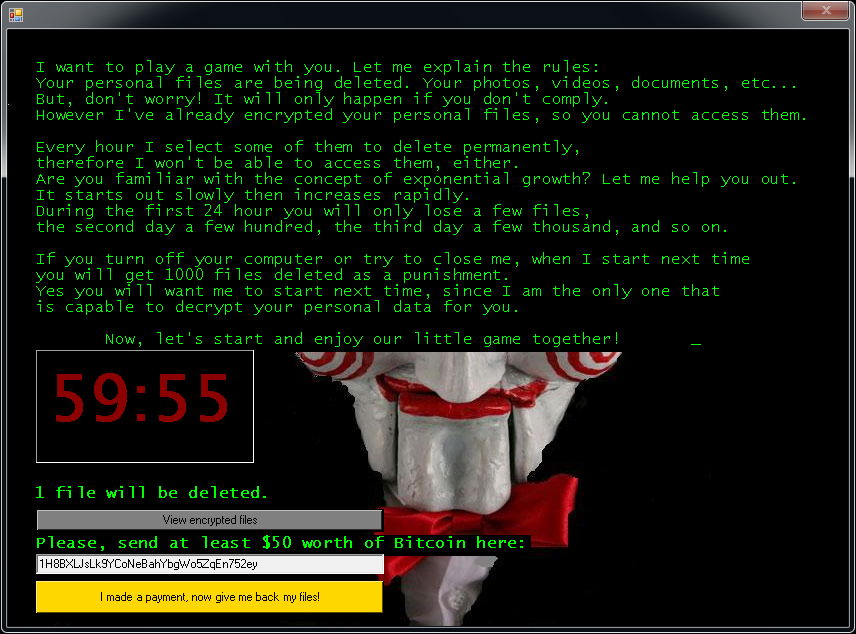

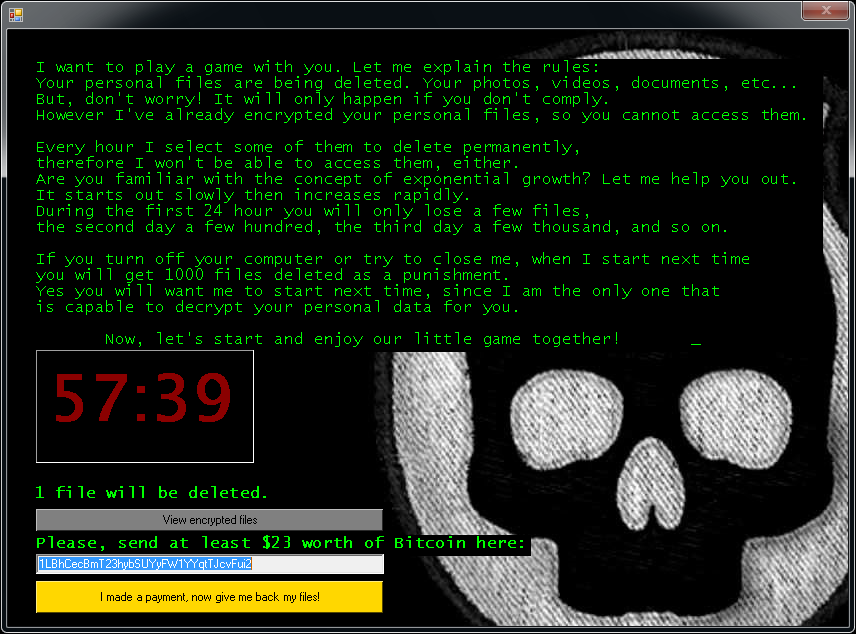

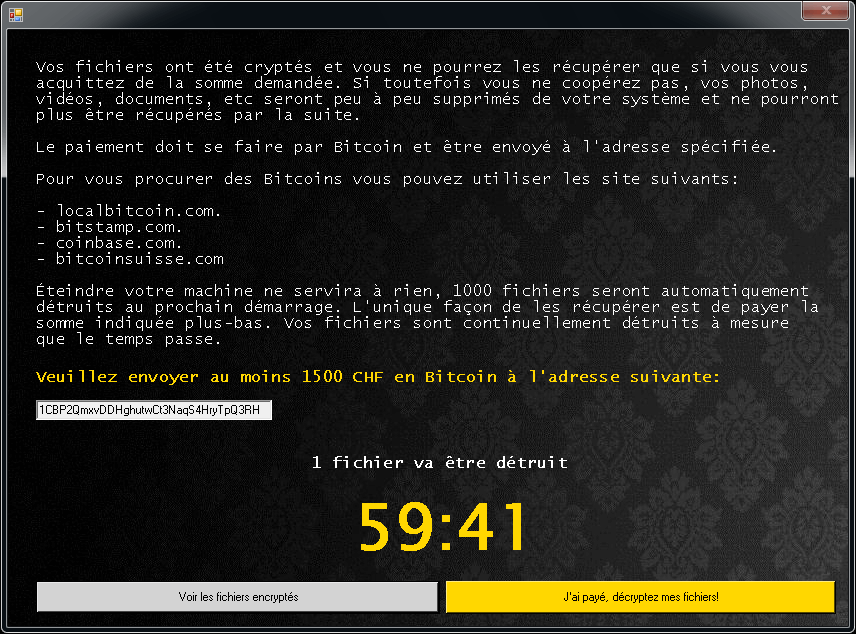

Jigsaw

Jigsaw は 2016 年 3 月以降確認されているランサムウェア ウイルスです。これは映画のキャラクターである「ジグソウ キラー」から名前がとられました。このランサムウェアのさまざまな変種では、身代金要求画面でジグソウ キラーの画像が使用されます。

暗号化されたファイルには、次のうちのいずれかの拡張子が付けられます:.kkk、.btc、.gws、.J、.encrypted、.porno、.payransom、.pornoransom、.epic、.xyz、.versiegelt、.encrypted、.payb、.pays、.payms、.paymds、.paymts、.paymst、.payrms、.payrmts、.paymrts、.paybtcs、.fun、.hush、.uk-dealer@sigaint.org または .gefickt。

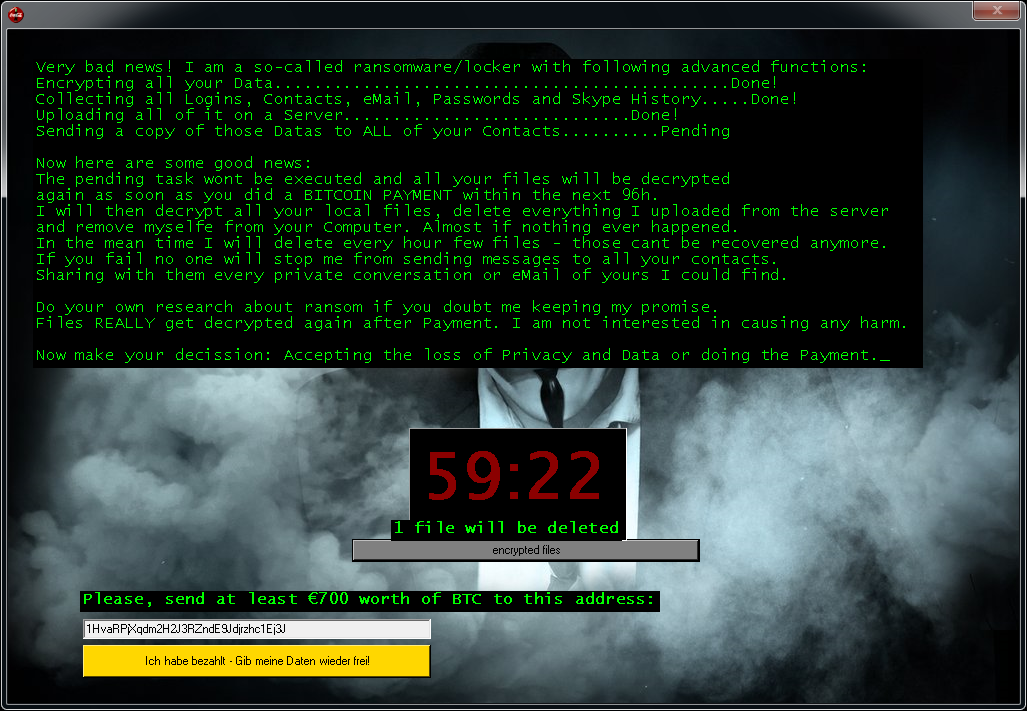

ファイルが暗号化されると、以下のいずれか画面が表示されます:

Jigsaw によってファイルが暗号化されている場合は、ここをクリックして弊社の無料対策ソフトをダウンロードしてください:

LambdaLocker

LambdaLocker は 2017 年 5 月に初めて確認されたランサムウェア ウイルスです。これは Python プログラミング言語で書かれており、現在広まっている変種は復号可能です。

このランサムウェアは「.MyChemicalRomance4EVER」という拡張子をファイル名の末尾に追加します。

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

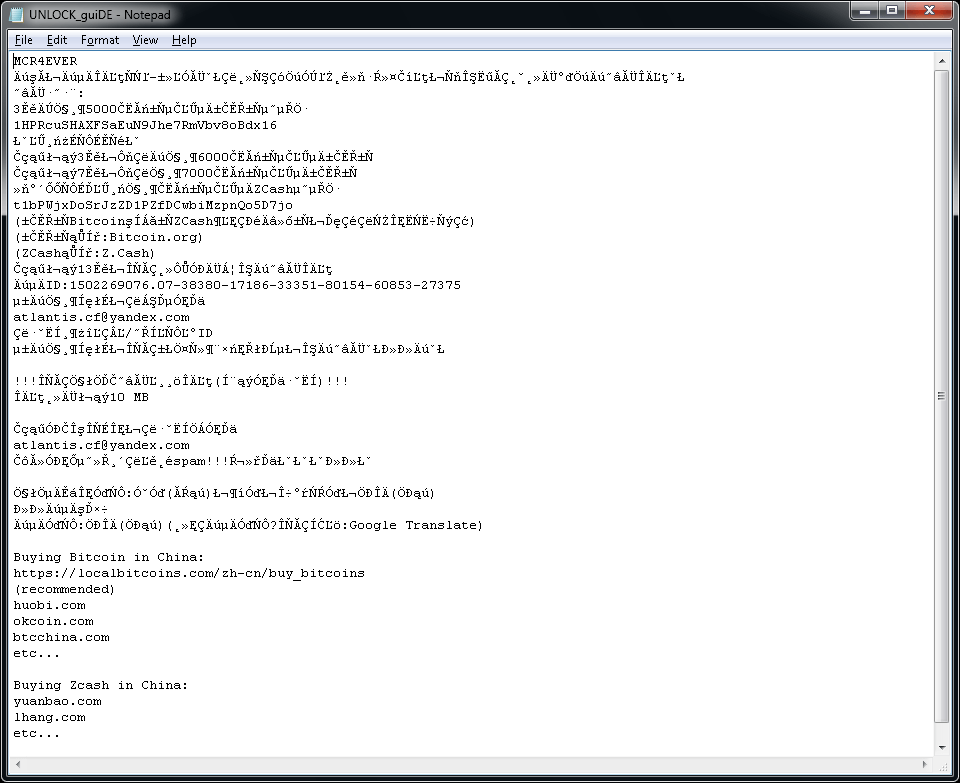

このランサムウェアは、ユーザーのデスクトップに「UNLOCK_guiDE.txt」という名前のテキスト ファイルも作成します。ファイルの内容は以下のとおりです。

Legion

Legion は 2016 年 6 月に初めて確認された形態のランサムウェアです。感染の症状は次のとおりです。

Legion は、ファイル名の末尾に ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion または .$centurion_legion@aol.com$.cbf の変数を付けます(たとえば、Thesis.doc は Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion になります)。

ファイルを暗号化すると、Legion はデスクトップの壁紙を変更して、以下のようなポップアップを表示します。

Legion によってファイルが暗号化されている場合は、ここをクリックして弊社の無料対策ソフトをダウンロードしてください:

NoobCrypt

NoobCrypt は 2016 年 7 月以降確認されているランサムウェア ウイルスです。このランサムウェアは、AES 256 暗号化方式を使用してユーザーのファイルを暗号化します。

NoobCrypt はファイル名を変更しません。ただし、暗号化されるファイルは関連付けられたアプリケーションで開くことはできません。

ファイルが暗号化されると、次のようなメッセージが現れます(このメッセージはユーザーのデスクトップにある「ransomed.html」のファイルに納められています):

NoobCrypt によってファイルが暗号化されている場合は、ここをクリックして弊社の無料対策ソフトをダウンロードしてください:

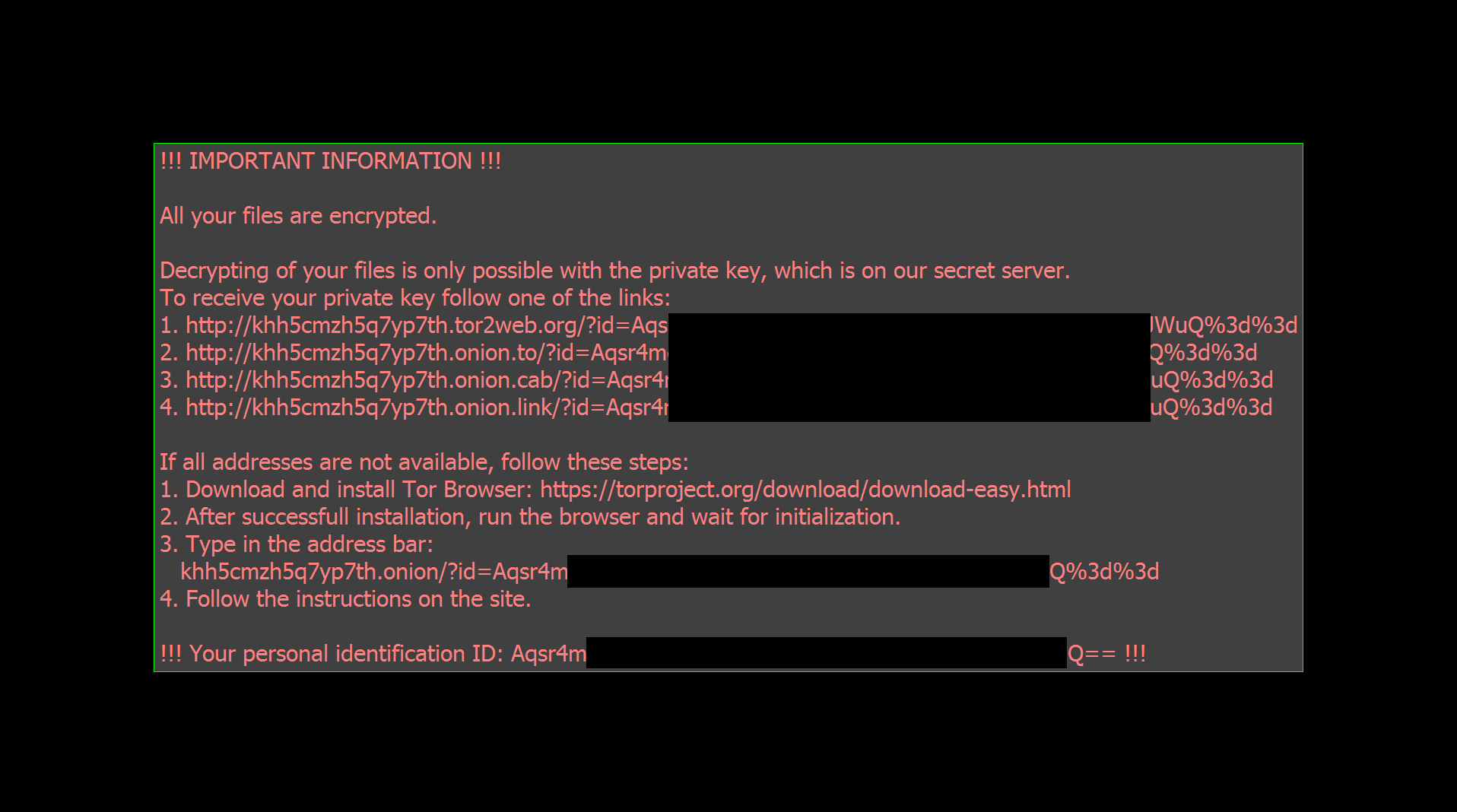

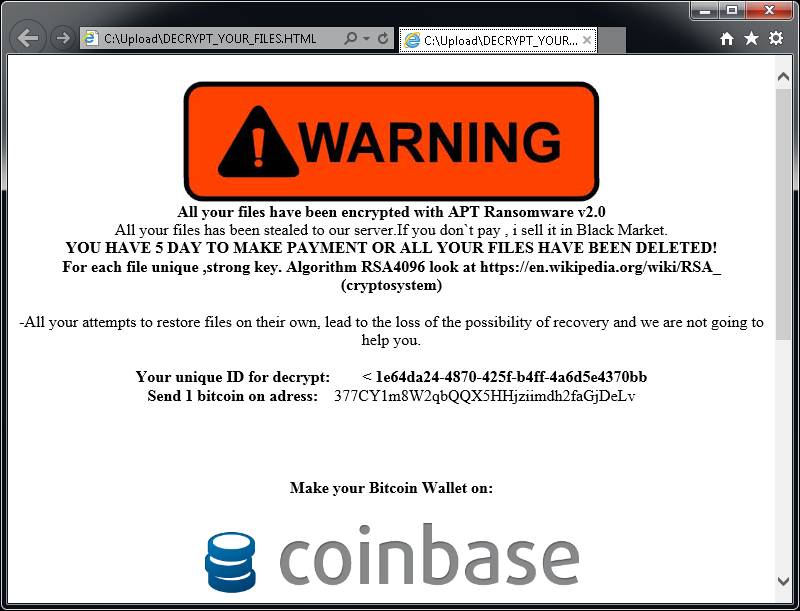

Prometheus

Prometheus ランサムウェアは .NET(C#)で書かれており、ファイルを Chacha20 または AES-256 を使って暗号化します。ファイル暗号化キーはその後 RSA-2048 で暗号化され、ファイルの最後に保管されます。ランサムウェアのいくつかの亜種は、無料で復号化することができます。

暗号化されたファイルは以下のいずれかのファイル拡張子で認識することができます。

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

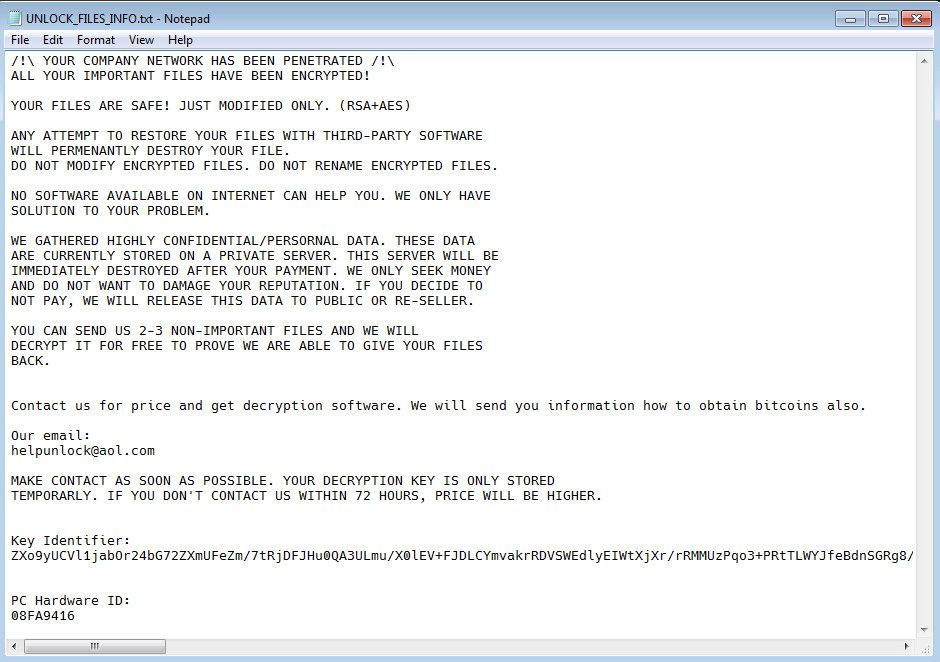

また、以下のいずれかの名前のランサム ノート ファイルがユーザーのデスクトップにドロップされます。

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

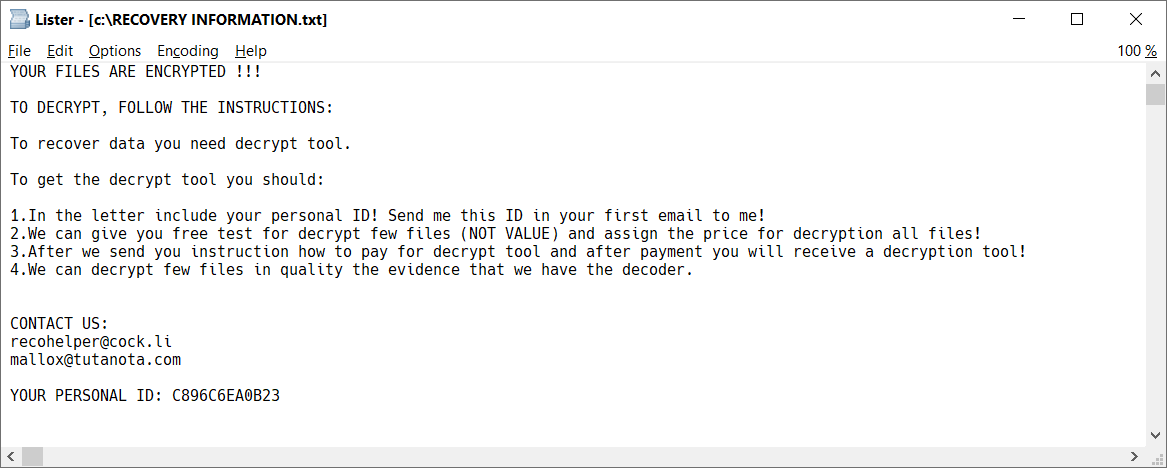

TargetCompany

TargetCompany は、Chacha20 cipher でユーザー ファイルを暗号化するランサムウェアです。このランサムウェアの攻撃による被害者は、無料でファイルを復号化することができるようになりました。

暗号化されたファイルは以下のいずれかの拡張子で認識することができます。

.mallox

.exploit

.architek

.brg

.carone

少なくとも 1 つの暗号化されたファイルがある各フォルダには、RECOVERY INFORMATION.txt という名前のランサム ノート ファイルもあります(以下の画像参照)。

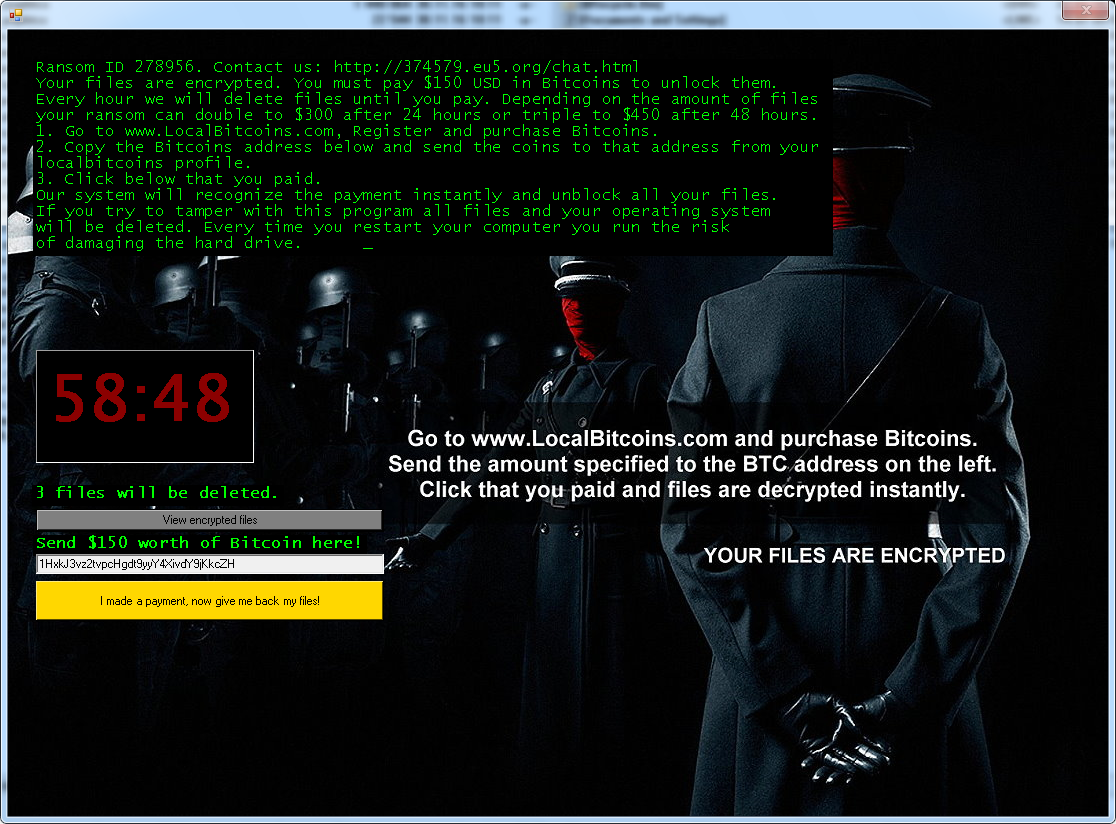

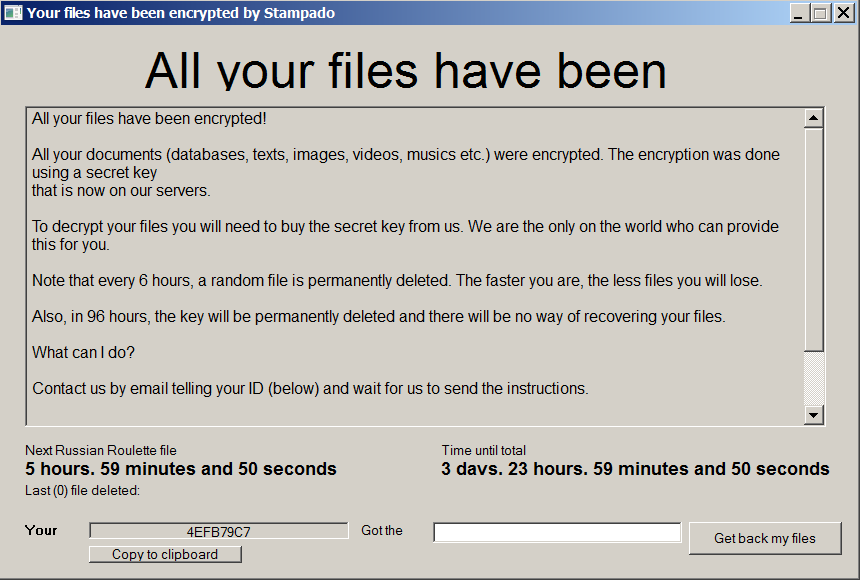

Stampado

Stampado は AutoIt スクリプト ツールで記述されるランサムウェア ウイルスです。これは 2016 年 8 月以降確認されています。これはアンダーグラウンドで販売されており、新しい変種が引き続き出現しています。変種のひとつは Philadelphia とも呼ばれています。

Stampado では、ファイル名に拡張子 .locked が付けられます。ある変種ではファイル名自体が暗号化されるため、ファイル名が document.docx.locked または 85451F3CCCE348256B549378804965CD8564065FC3F8.locked のようになることもあります。

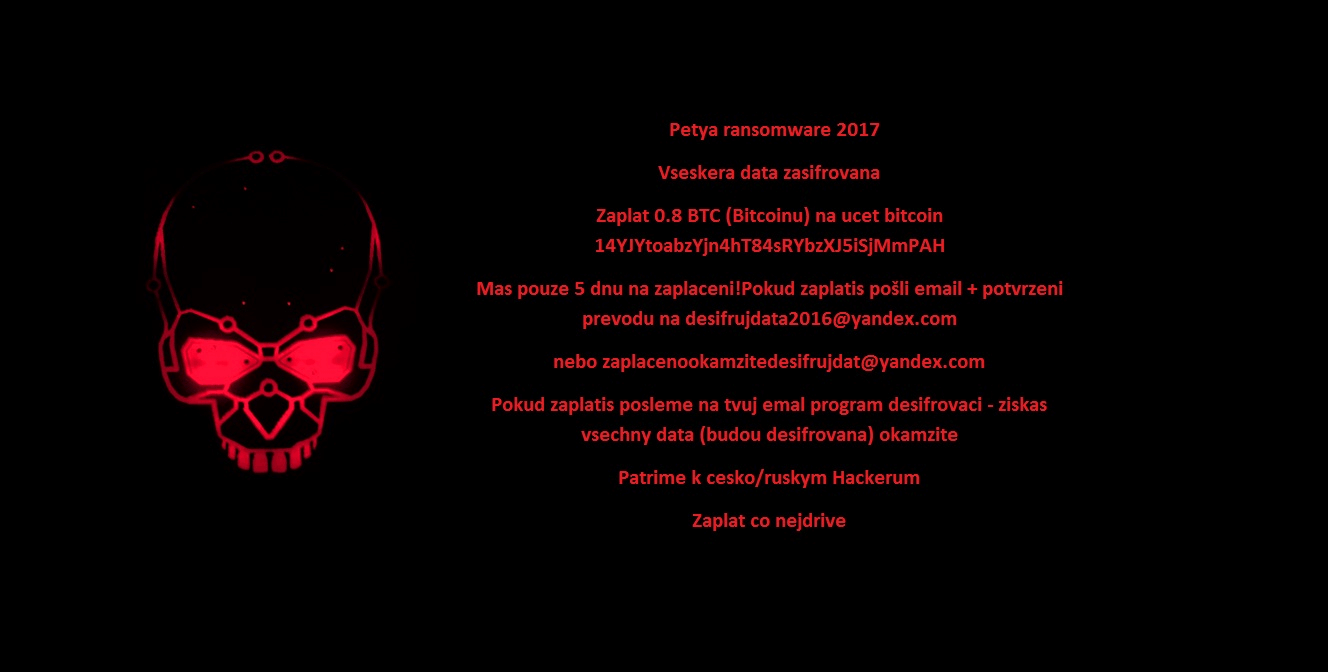

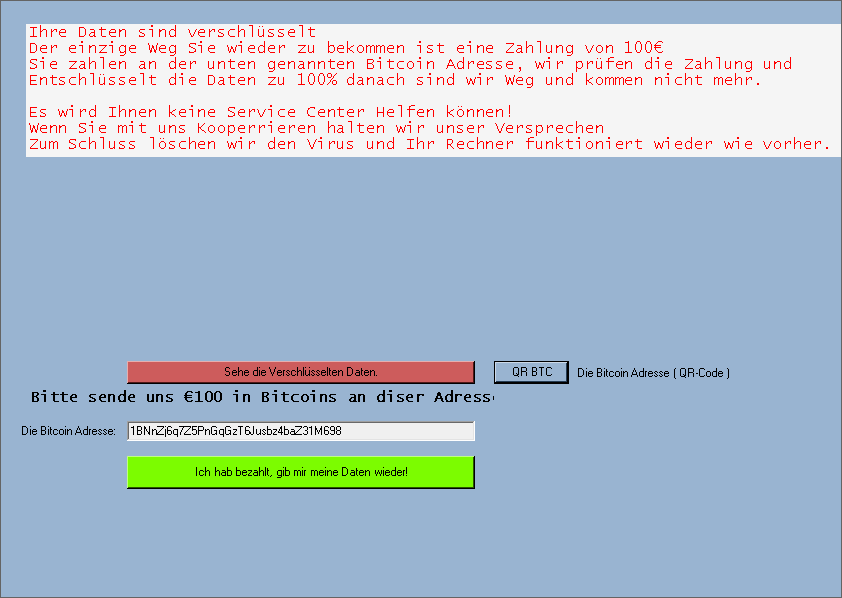

暗号化の完了後、次の画面が表示されます:

Stampado によってファイルが暗号化されている場合は、ここをクリックして弊社の無料対策ソフトをダウンロードしてください:

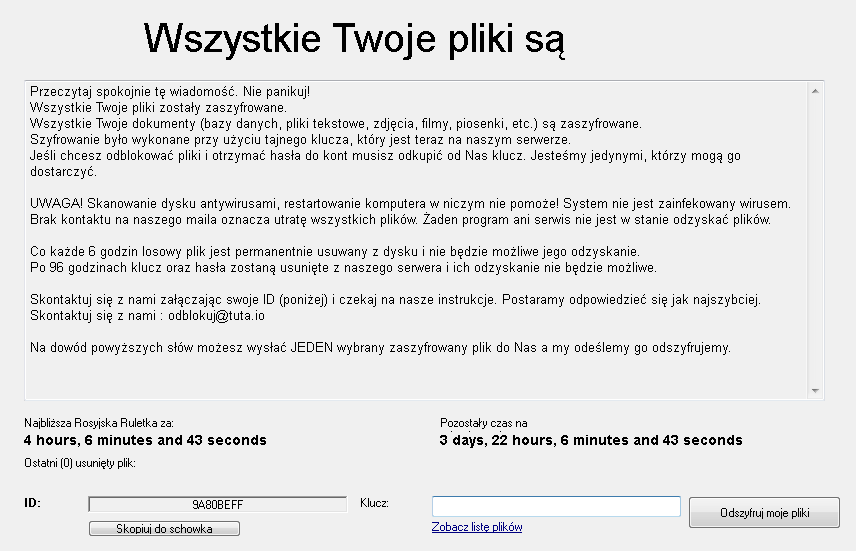

SZFLocker

SZFLocker は 2016 年 5 月に初めて確認された形態のランサムウェアです。感染の症状は次のとおりです。

SZFLocker はファイル名の末尾に .szf を付けます(たとえば、Thesis.doc は Thesis.doc.szf になります)。

暗号化されたファイルを開こうとすると、SZFLocker は以下のメッセージを表示します(ポーランド語)。

SZFLocker によってファイルが暗号化されている場合は、ここをクリックして弊社の無料対策ソフトをダウンロードしてください:

TeslaCrypt

TeslaCrypt は 2015 年 2 月に初めて確認された形態のランサムウェアです。感染の症状は次のとおりです。

TeslaCrypt によってファイルが暗号化されている場合は、ここをクリックして弊社の無料対策ソフトをダウンロードしてください:

Troldesh / Shade

Shade または Encoder.858 として知られる Troldeshは、2016 年に拡散し始めたランサムウェアです。2020年4月末、ランサムウェア作成者が活動を停止し、ファイルの復号化に使用できる復号かキーを無料で公開しました。

詳細はこちら:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

暗号化されたファイルには、以下のいずれかの拡張子が付けられます:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

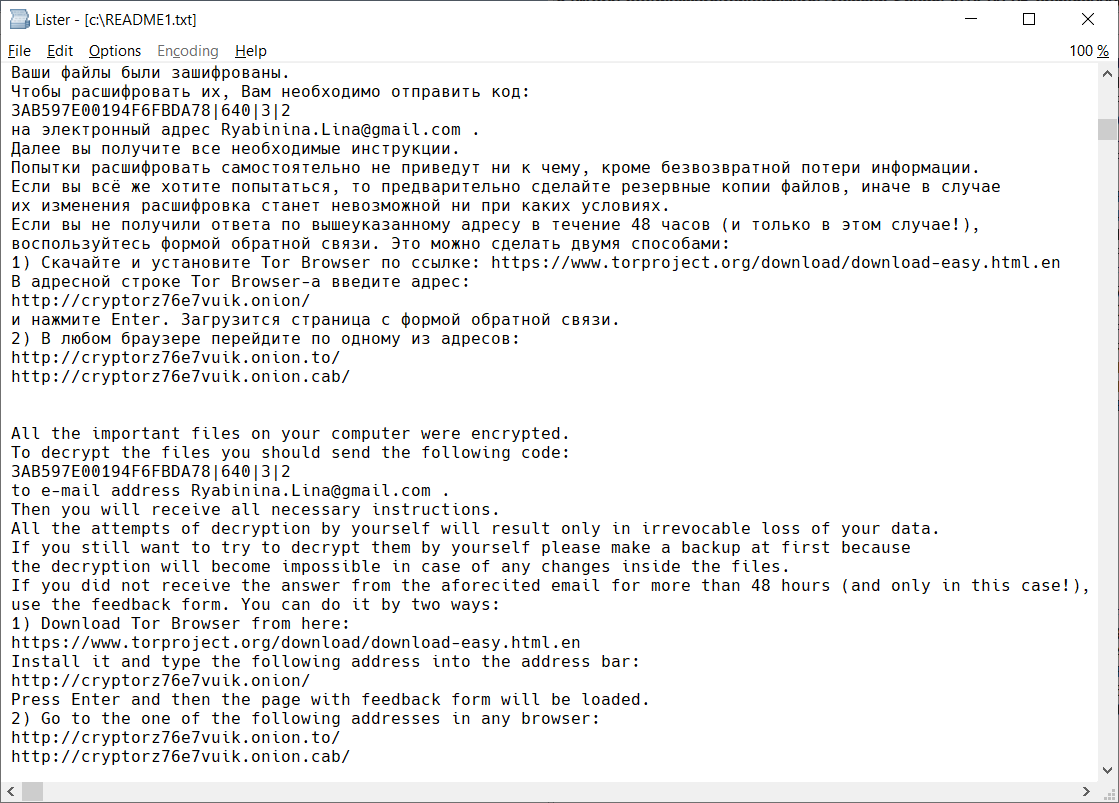

ユーザーのファイルが暗号化された後、README1.txt から README10.txt という名前の複数のファイルがユーザーのデスクトップに作成されます。これには異なる言語で、このテキストが含まれます。

ユーザーのデスクトップの背景も変更され、次の画像のようになります。

Troldesh によってファイルが暗号化されている場合は、こちらをクリックして無料修復ソフトをダウンロードしてください。

XData

XData は AES_NI から派生したランサムウェア ウイルスで、WannaCry のように Eternal Blue というエクスプロイトを使用して、他のマシンに感染を拡大します。

このランサムウェアは「.~xdata~」拡張子を暗号化されたファイルに追加します。

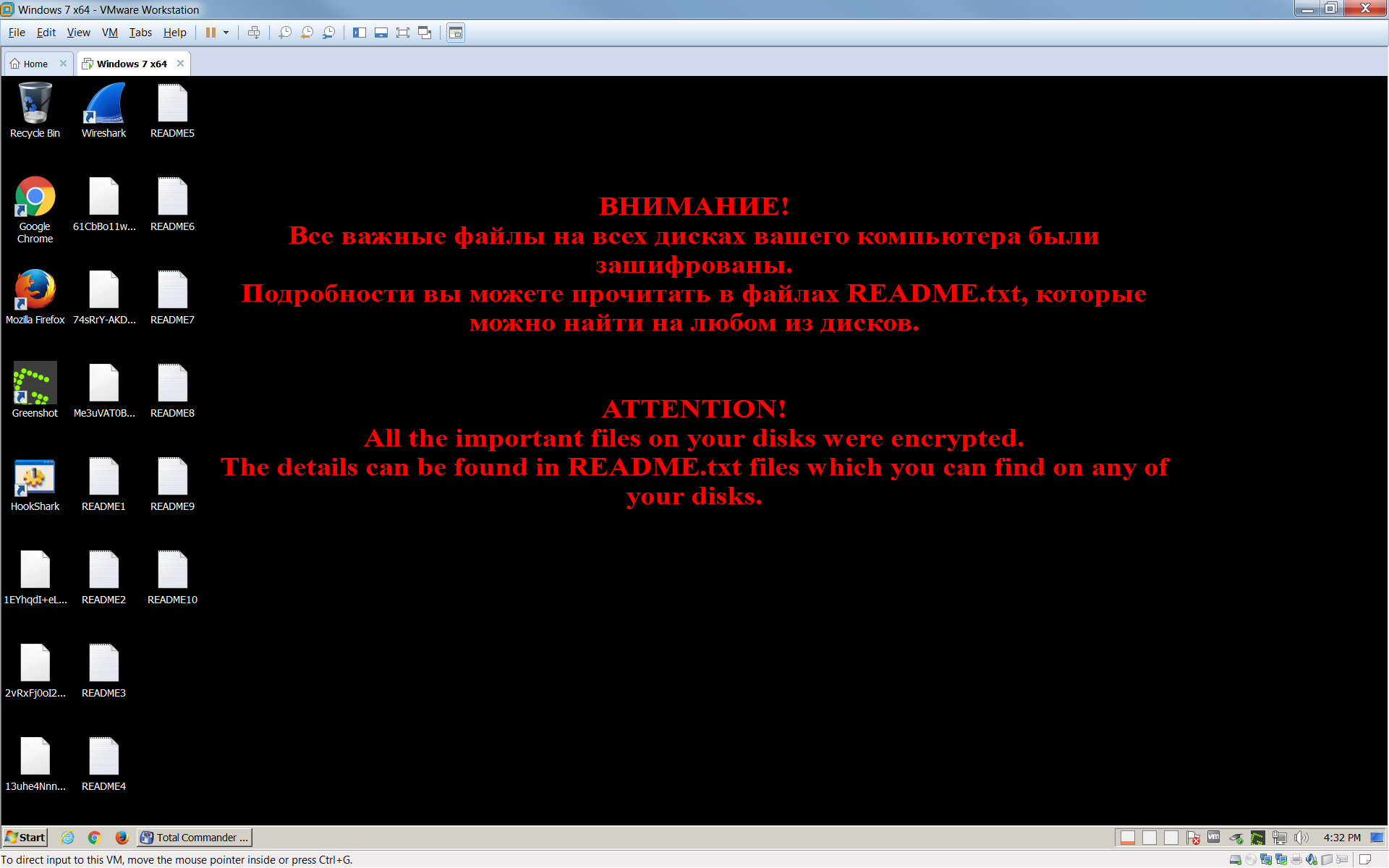

各フォルダに少なくとも 1 件の暗号化されたファイル「HOW_CAN_I_DECRYPT_MY_FILES.txt」が含まれます。さらに、ランサムウェアは以下のようなファイル名のキー ファイルを 1 件作成します。

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ が以下のフォルダに含まれます。

• C:\

• C:\ProgramData

•デスクトップ

「HOW_CAN_I_DECRYPT_MY_FILES.txt」ファイルには、以下の身代金要求メモが含まれています。

Troldesh によってファイルが暗号化されている場合は、こちらをクリックして無料修復ソフトをダウンロードしてください。